Créer un bridge Sur PfSense-CE

Déroulement de la mise en place ----------------------->

1- Assigner les interfaces connectées

2- Activer les interfaces sans configuration IPv

3- Nommer les interfaces

4- Créer une règle de pare-feu pour l'accès a PfSense via l'interface WAN

5- Accéder à PfSense via le WAN

6- Désactiver le serveur DHCP sur le LAN

7- Désactiver la configuration IPv4 sur l'interface LAN

8- Créer le Bridge

9- Paramétrer le bridge

10- Activer le serveur DHCP sur la nouvelle interface

11- Créer un groupe des interfaces

12- Créer une règle de pare-feu autorisant le groupe d'interfaces à accéder au réseau local et à internet.

13- Test de la connexion

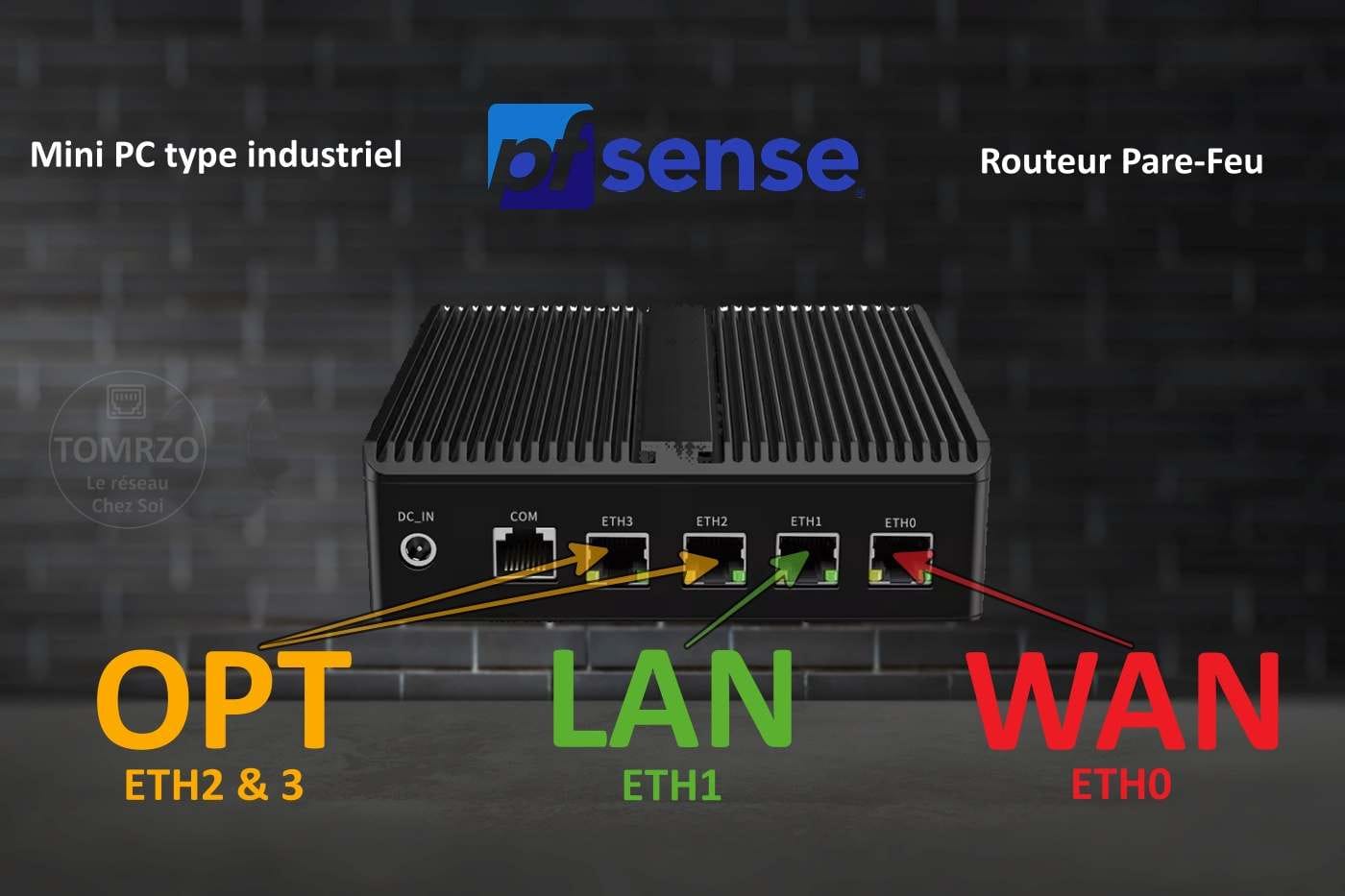

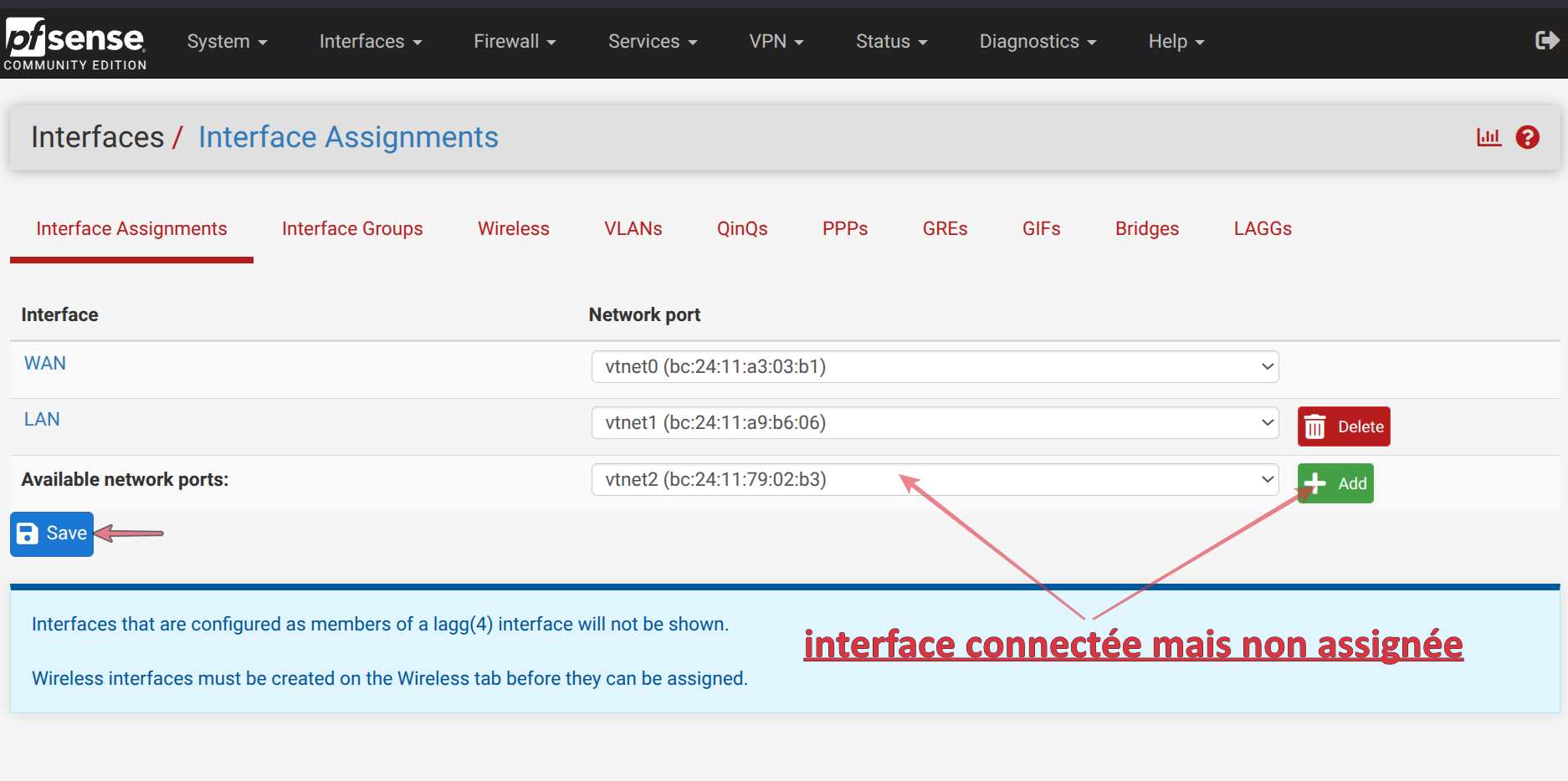

1- Assigner les interfaces connectées

Dans un premier temps, on va vérifier la présence des interfaces restantes non assignées et les rendre disponibles.

Sur l'interface web de pfsense

---> Onglet Interfaces ---> Assignments

Vtnet 2 correspond à ETH 2, cela diffère en fonction du support d'installation.

On assigne comme indiqué ci-dessus en cliquant sur le bouton "Add" autant de fois que nécessaire en fonction des interfaces présentes sur votre matériel.

On sauvegarde "Save".

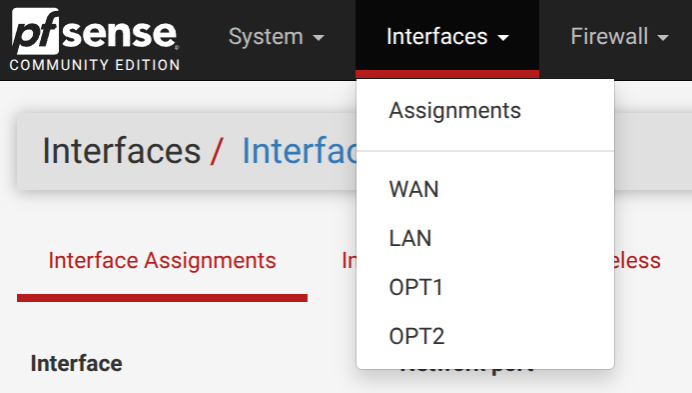

On clique à nouveau sur l'onglet interfaces, vous devez avoir la liste des interfaces assignées comme suit :

- WAN correspond à ETH0 de votre routeur

- LAN correspond a ETH1

- OPT1 correspond à ETH2

- OPT2 correspond à ETH3

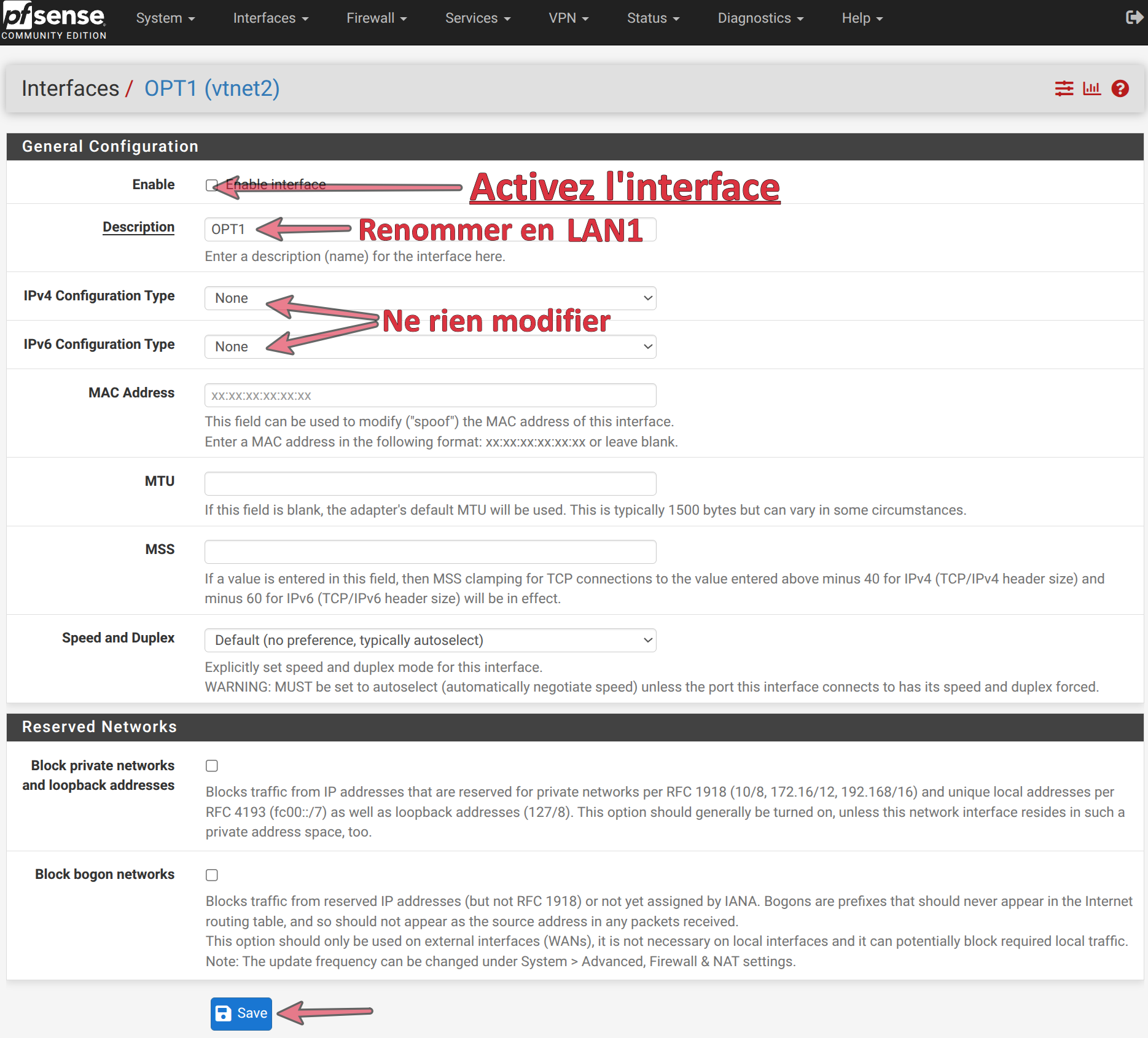

2- Activer les interfaces sans configuration IPv4

3- Nommer les interfaces

Sur l'interface web de PfSense

---> Onglet Interfaces --->OPT1

On active, on renomme pour une meilleure lisibilité et on sauvegarde !

On refait la même chose pour les autres interfaces.

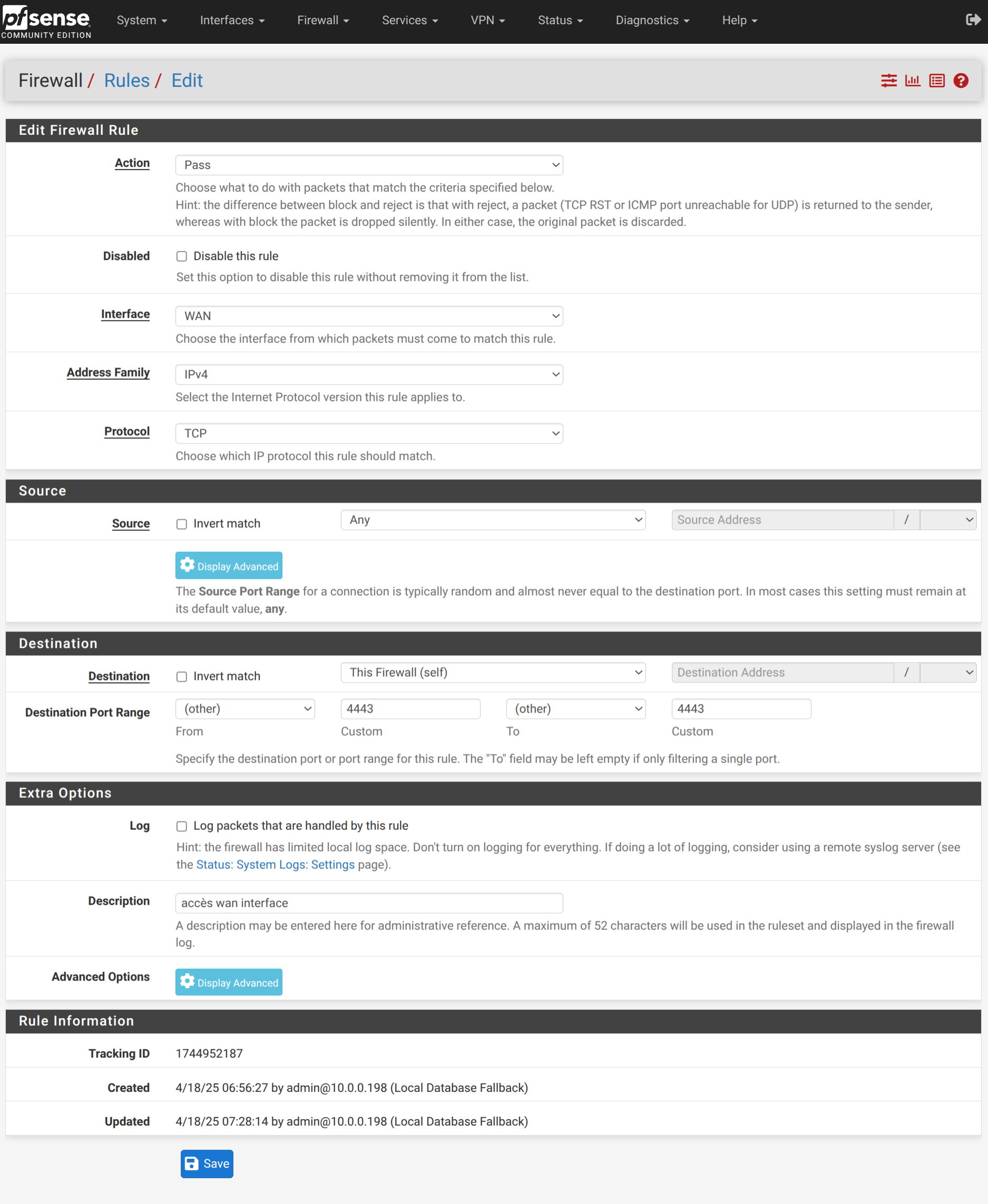

4- Créer une règle de pare-feu pour l'accès à PfSense via l'interface WAN.

Avant de poursuivre, afin de conserver son accès à PfSense, on va créer une règle temporaire dans le pare-feu afin d'y accéder via l'interface WAN au lieu de LAN qui sera indisponible.

---> Firewall ---> Rules ---> WAN ---> add

On précise pour simplifier une source "Any" ("Toutes" en français, normalement pour plus de sécurité, on devrait indiquer l'IP publique de la machine qui va se connecter à PfSense pour limiter l'accès)

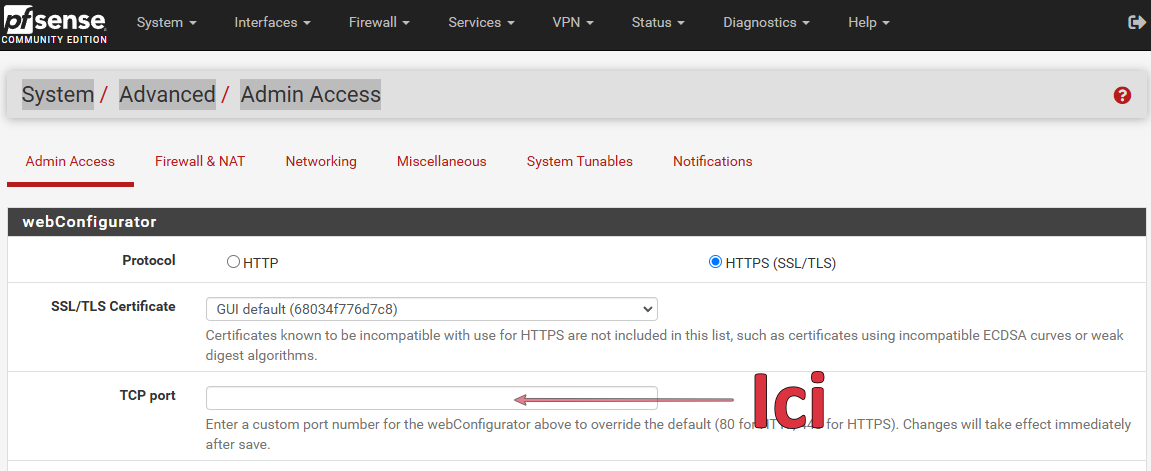

La destination est le Pare-feu lui-même. Le port de destination est le port que vous avez choisi pour accéder à PfSense en HTTPS. Si cela n'est pas fait, je vous conseille de modifier le port TCP d'accès :

---> System ---> Advanced ---> Admin Access

Le port 443 doit être réservé au Reverse-Proxy, on verra plus tard.

On sauvegarde la règle de pare-feu.

5- Accéder à PfSence via le WAN

- On a parlé du Reverse-Proxy, si vous avez déjà créé une instance utilisant le port 443 en "redirection de port" (NAT), vous devez désactiver temporairement cette règle afin de libérer celui-ci.

- Stopper votre VPN, si vous en utilisez un!

- Vous devez connaitre votre IP publique.

Testez votre connexion via votre IP publique :

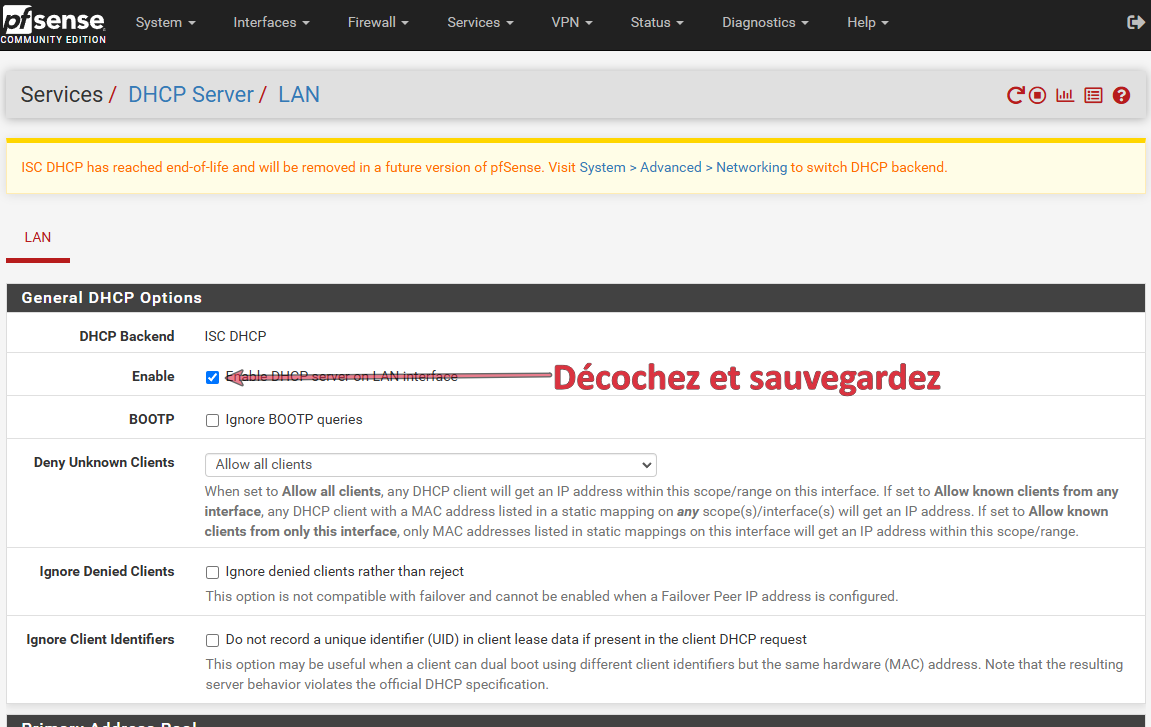

6- Désactiver le serveur DHCP sur le LAN

- Vous êtes connecté à votre PfSense via le WAN.

Pour manipuler l'interface LAN, on doit désactiver le serveur DHCP qui était lié à celle-ci:

---> Services ---> DHCP Server

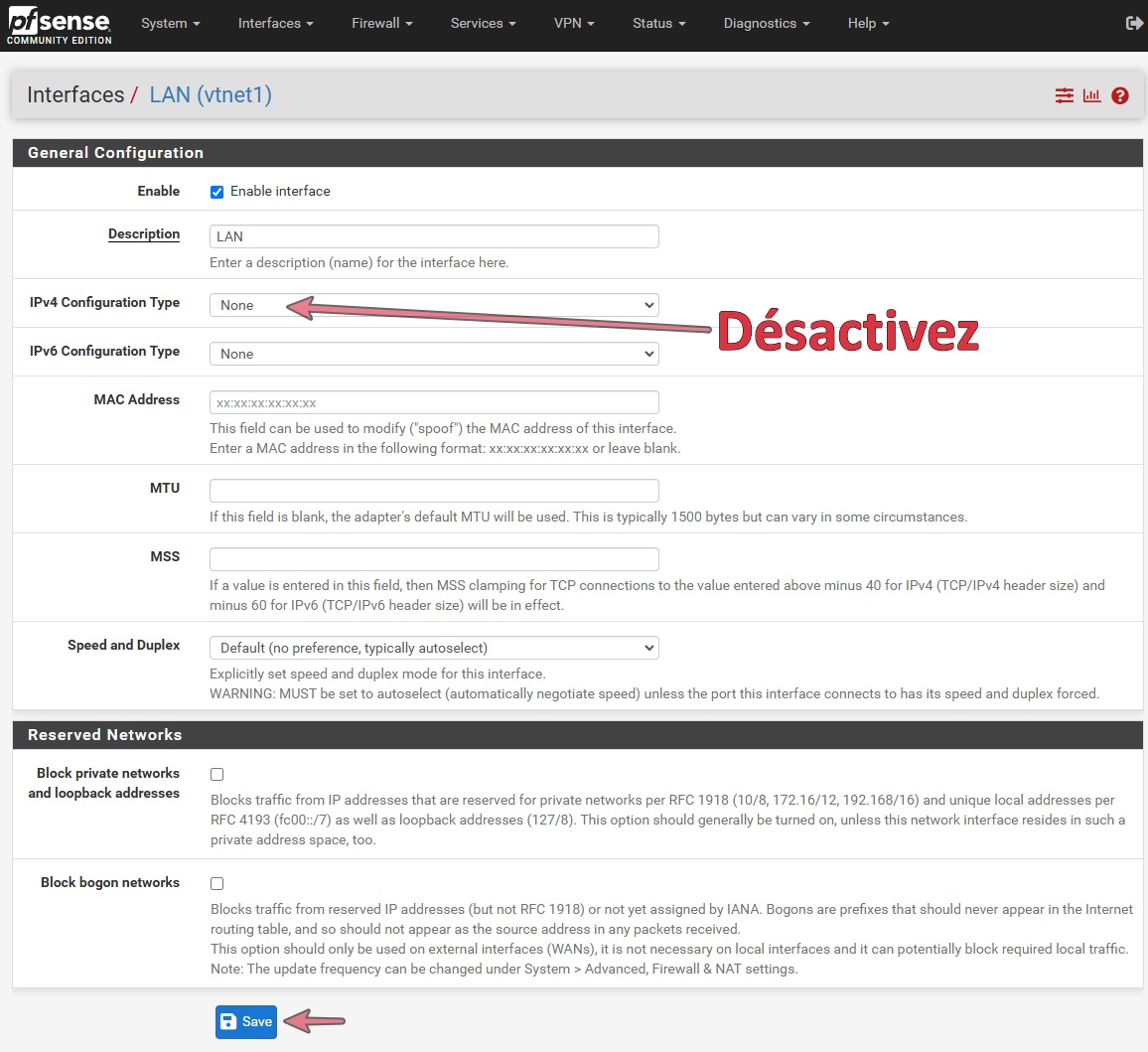

7- Désactiver la configuration IPv4 sur l'interface LAN

---> Interfaces ---> LAN

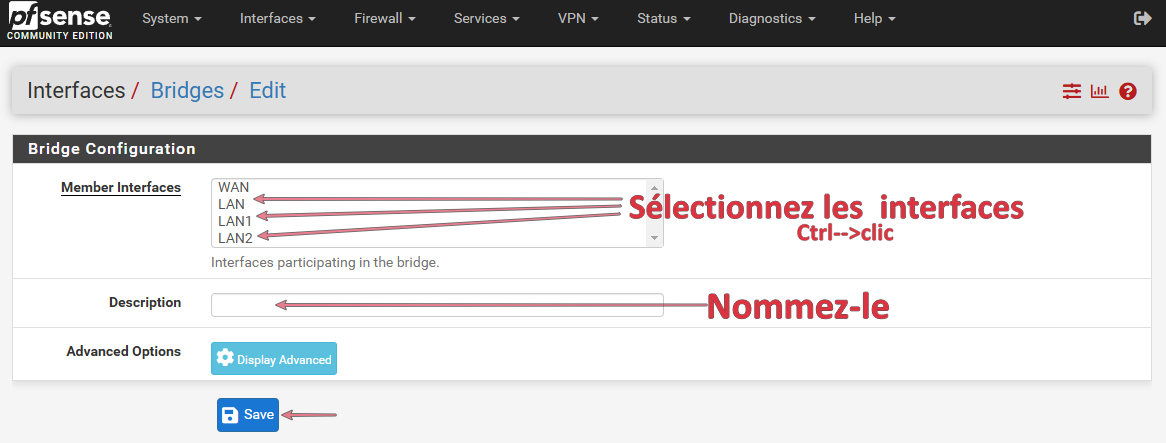

8- Créer le Bridge

On va maintenant créer un bridge (pont en français) de nos trois interfaces :

---> Interfaces ---> Assignments ---> Bridges

Ajouter un bridge ---> Add

J'ai entré la description suivante :"SWITCHLAN" qui sera le nom que j'attribuerais à ce bridge.

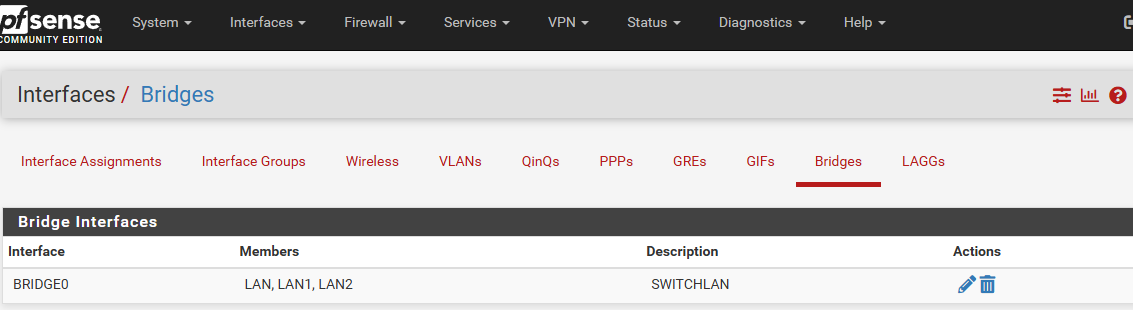

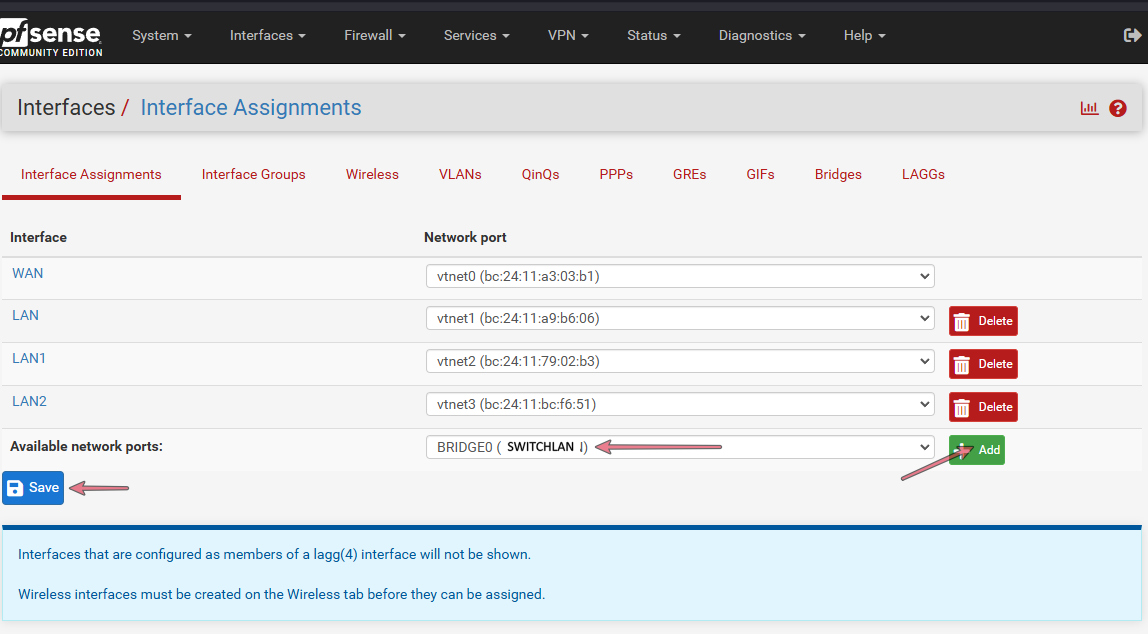

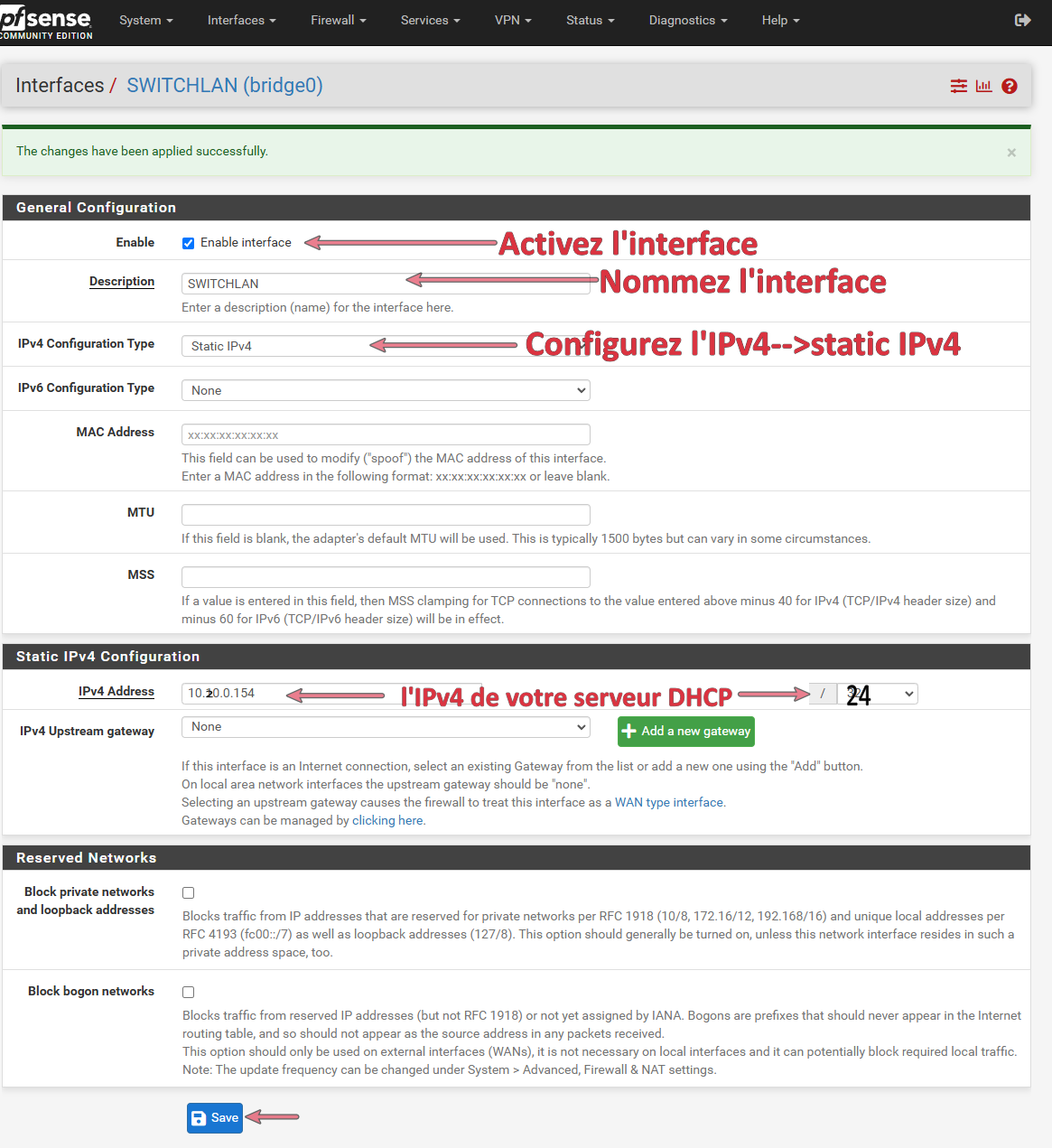

9- Paramétrer le bridge

On va devoir assigner, nommer, activer et configurer le Bridge.

---> Interfaces ---> Assignments

Une fois assigné votre nouvelle interface OPT3 est disponible pour la configuration :

---> Interfaces ---> OPT3

Vous inscrivez évidemment l'adresse précédente de votre serveur DHCP.

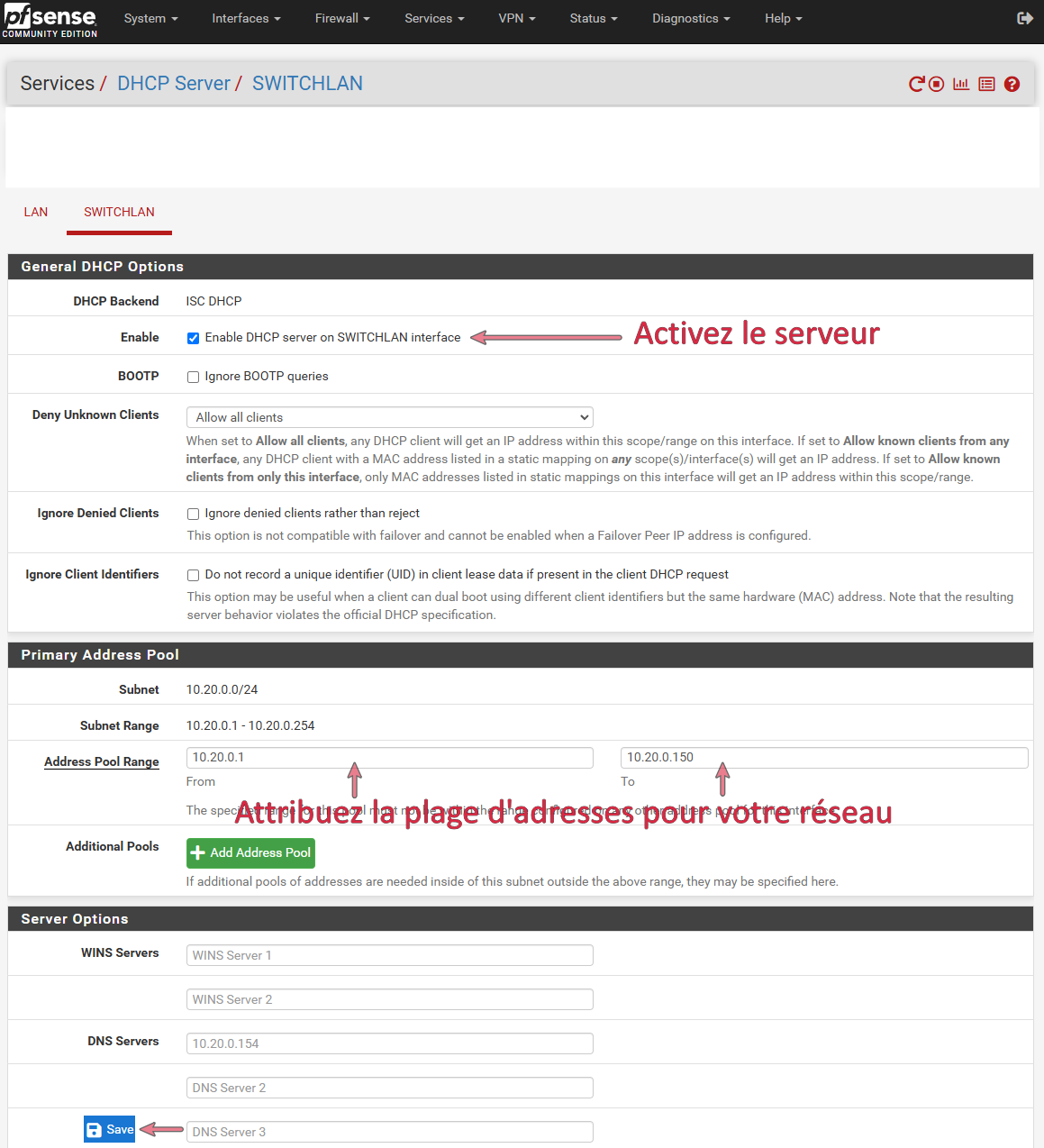

10- Activer le serveur DHCP sur la nouvelle interface SWITCHLAN

---> Services ---> DHCP server

Voilà le switch a été construit par le bridge des trois interfaces.

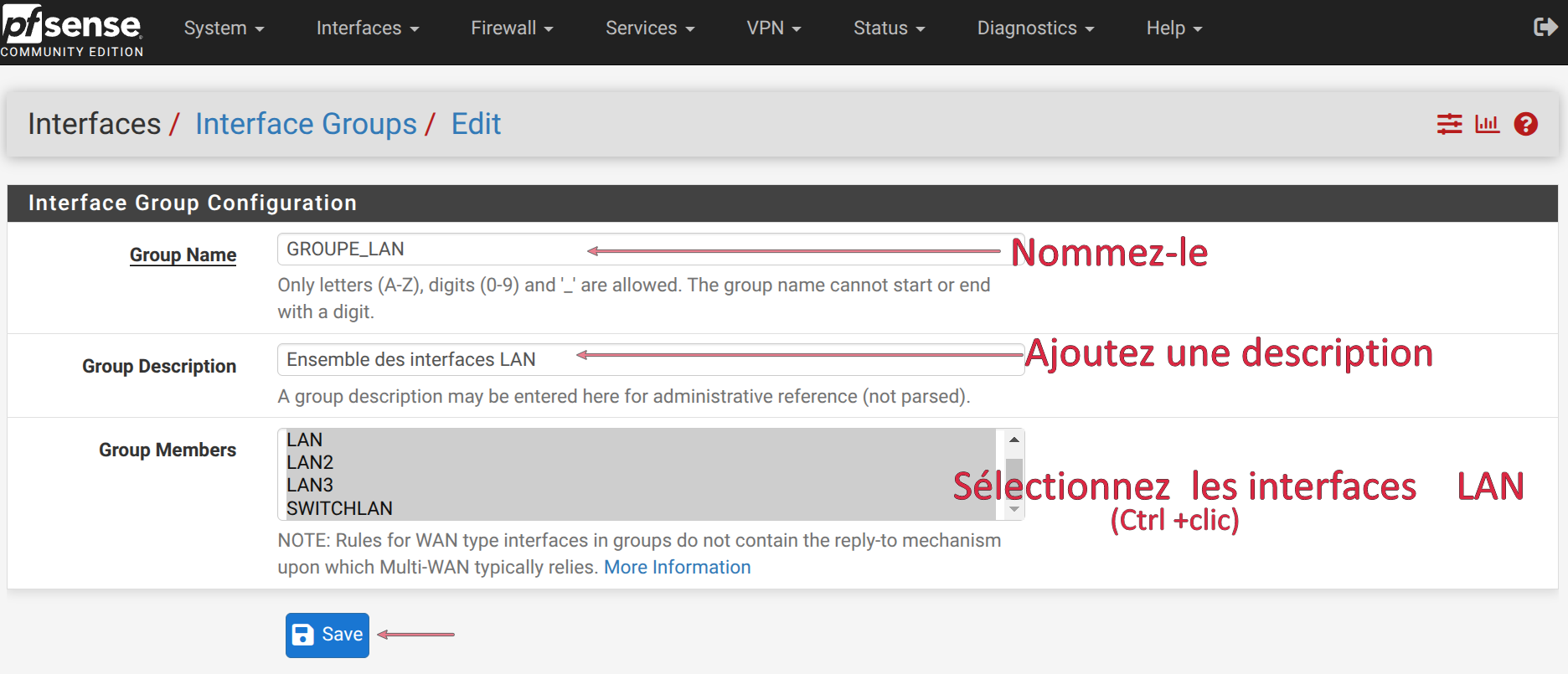

11- Créer un groupe des interfaces

Malgré le fait qu'on ait bridgé nos 3 interfaces, on est obligé d'éditer les règles de filtrage sur chacune d'elle. Pour éviter de répéter ces règles, on va créer un groupe d'interfaces. Nous validerons une règle uniquement sur le groupe. Elle se répercutera sur l'ensemble des interfaces LAN.

---> Interfaces ---> Assignments ---> Interface Groups

---> Add

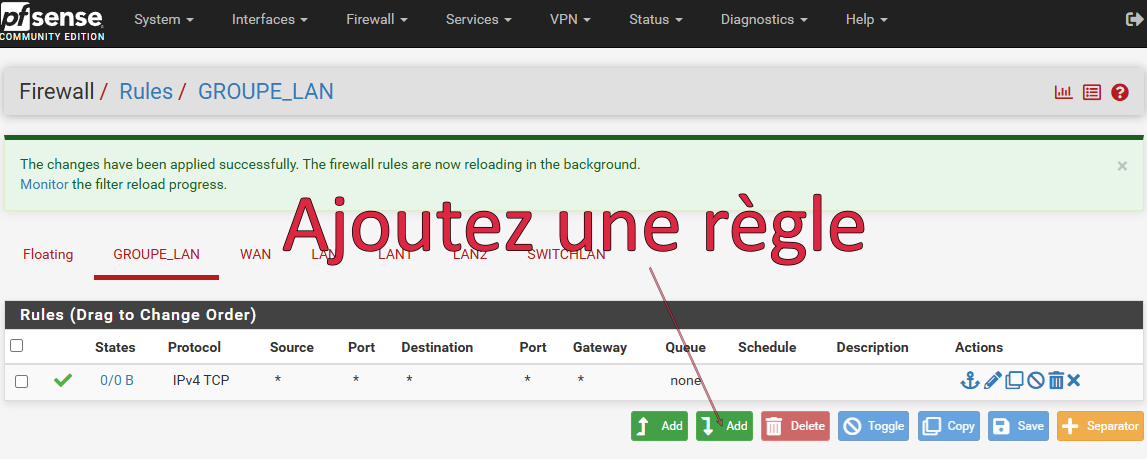

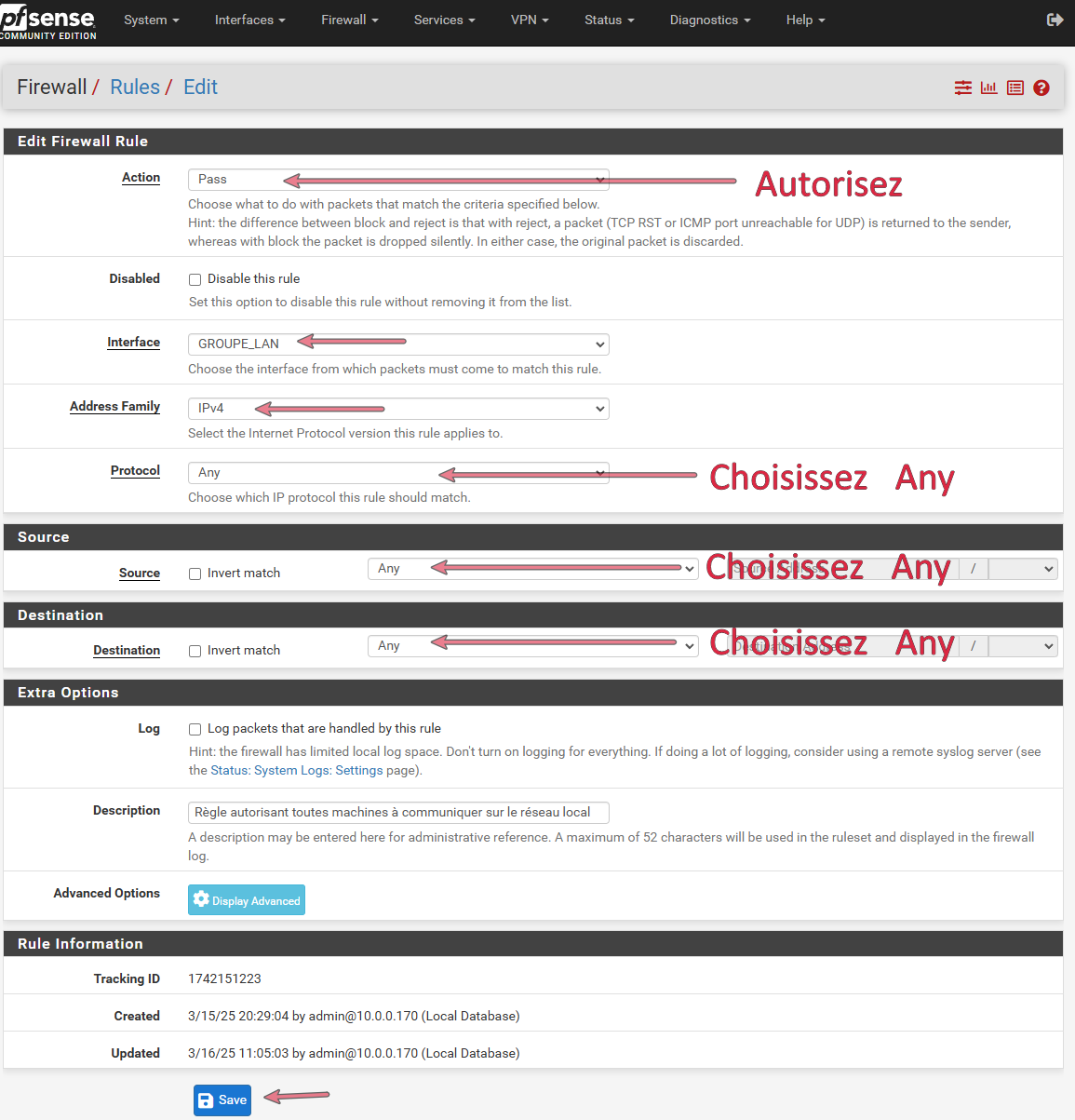

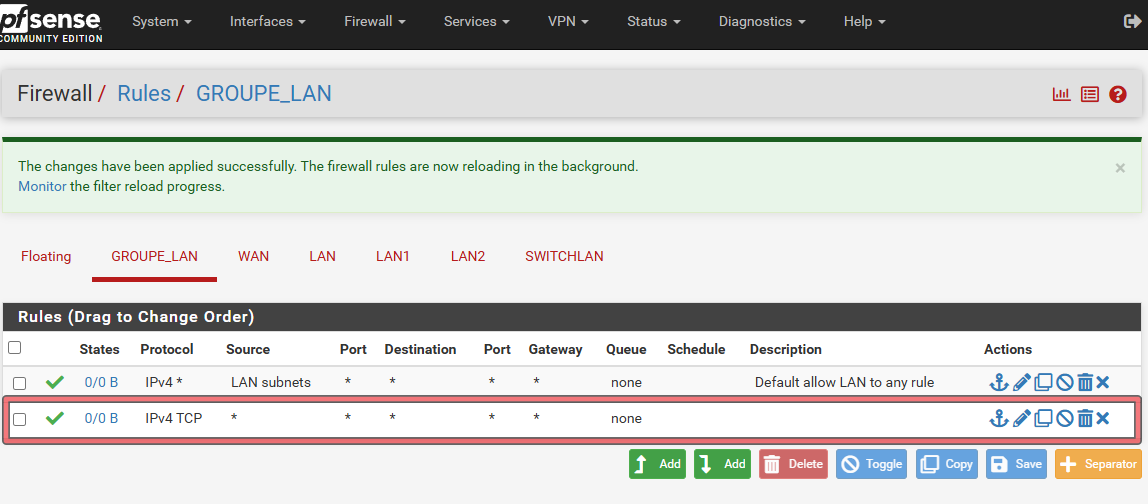

12- Créer une règle de pare-feu dans le groupe LAN

---> firewall ---> Rules ---> GROUPE_LAN

La règle s'ajoute au dessus ou en dessous en fonction de leur priorité

Cette règle vise à autoriser toutes les machines connectées au routeur à accéder au réseau local ainsi qu'au réseau Internet. Elle est permissive.

Pour améliorer la sécurité, il sera préférable d'établir des règles plus strictes pour empêcher tout intrusion sur votre réseau.

13- Test de la connexion

Si tout est en place, Vous pouvez vous reconnecter à l'administration web de PfSense via le réseau local.

Testez chaque port ETHERNET du switch afin de vérifier le bon fonctionnement.

Vérifiez que vous avez bien accès à Internet.

C'est terminé, A bientôt