Le pare-feu de PfSense-CE : Côté WAN

Les règles de filtrage sur l'interface WAN

Pfsense est un pare-feu extrêmement puissant et robuste, il fonctionne sur BSD. Il s'adresse à des infrastructures réseaux de toute taille.

Ce système possède un nombre d'options impressionnantes, mais pour notre petit réseau, on va non plus déployer toute l'armada.

Cependant, il est important de profiter de cette puissance et de créer les règles de filtrage simples, mais qui protègeront efficacement votre réseau.

1- Constat

C'est simple : aucune règle de filtrage n'existe à ce stade, aucune connexion entrante peut accéder à votre réseau. C'est parfait !

Comment accède-t-on, dans ce cas, à son blog ou à sa galerie de photos qu'on héberge ?

On se posera ces questions :

Est-ce que ce que j'héberge chez moi doit être accessible sur internet ?

Oui, certainement pour son blog, c'est un peu le but. Pour partager des photos avec des liens peut-être ou synchroniser des fichiers facilement entre les appareils à distance.

Dans ce premier cas, on utilisera un Reverse Proxy sur le port HTTPS qui sera seul en frontal.

Le Reverse-Proxy va vous permettre lors d'une demande venant de l'extérieur d'accéder aux différents services que vous hébergez. Il en existe plusieurs, pour en citer que deux : Nginx Reverse Proxy et Traefik.

Ce dernier est celui que j'utilise.

Est-ce qu'on ne souhaite ne rien partager et qu'on veut simplement accéder à son réseau local de l'extérieur ?

Dans ce deuxième cas, on utilisera uniquement un VPN, il aura donc qu'un seul port autorisé ouvert sur votre WAN: l'accès à ce dernier.

Le VPN est un réseau privé virtuel qui ouvre un tunnel chiffré occultant tout ce qui se trouve à l'intérieur. C'est une manière extrêmement sécurisée d'accéder à ses données. C'est comme si on était à la maison ! Le plus célèbre VPN actuel est WireGuard. Il est réputé fiable et facile à mettre en place.

Je l'utilise également.

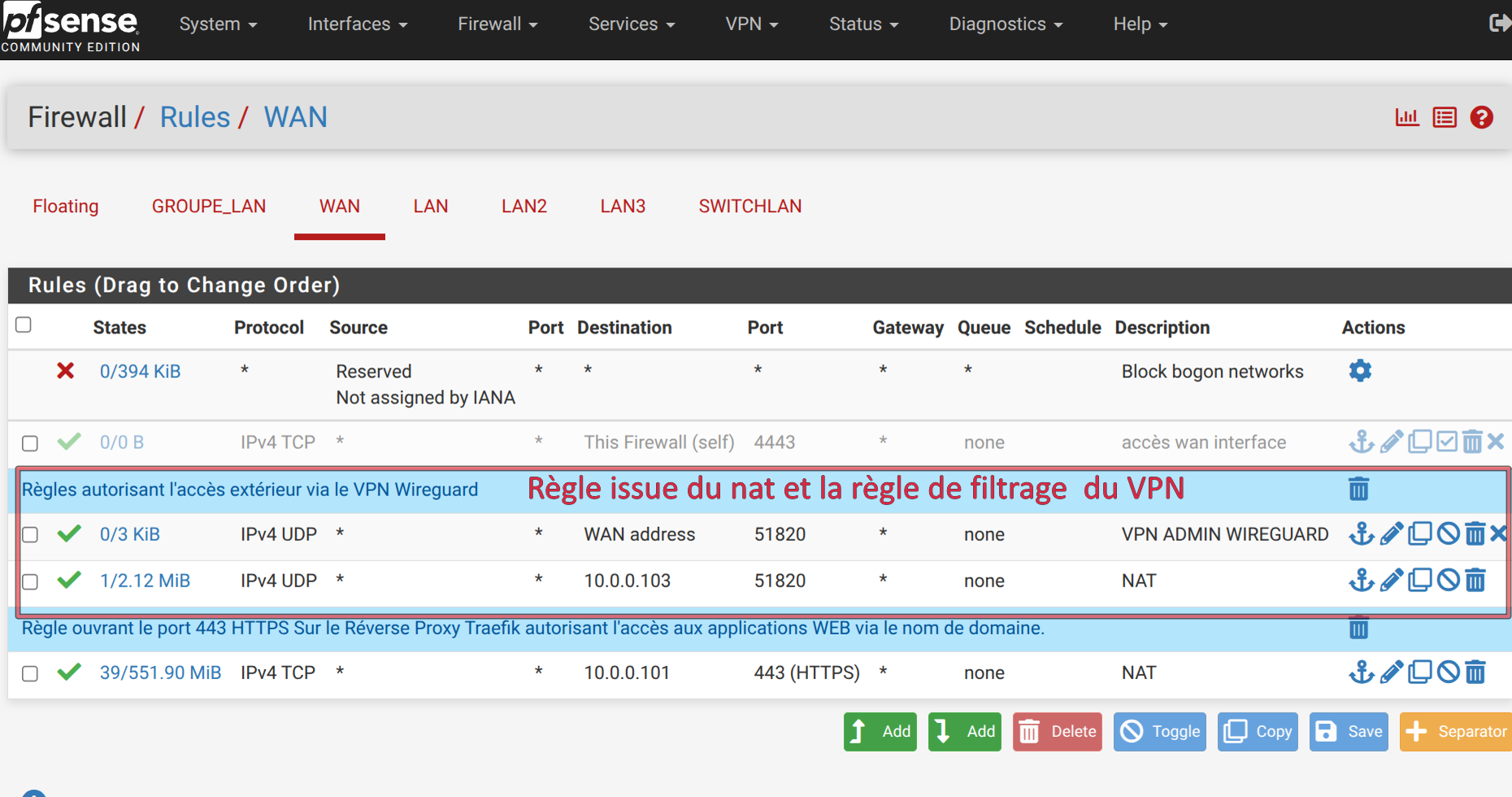

2- Création d'une règle sur l'interface WAN pour le Reverse Proxy

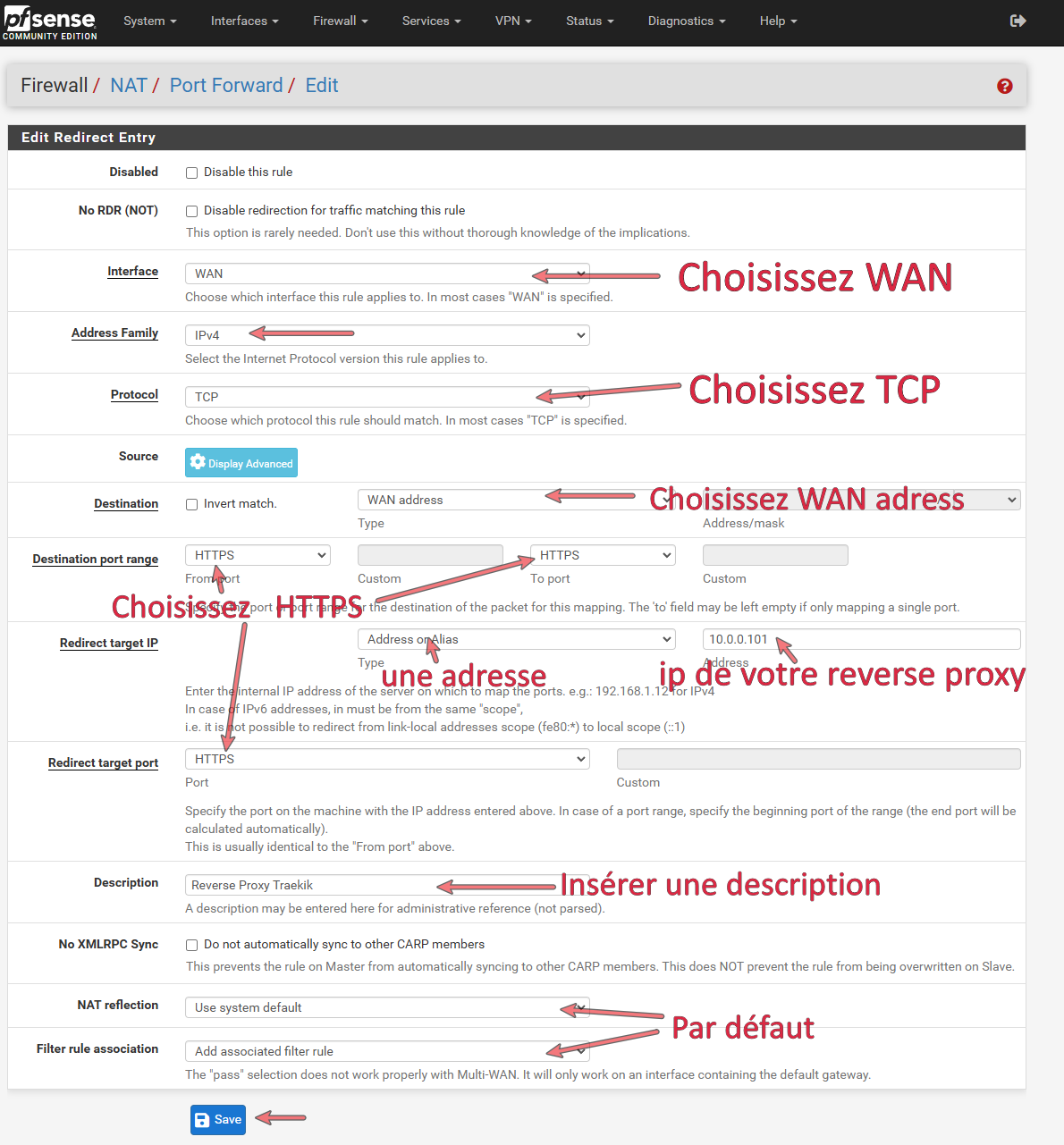

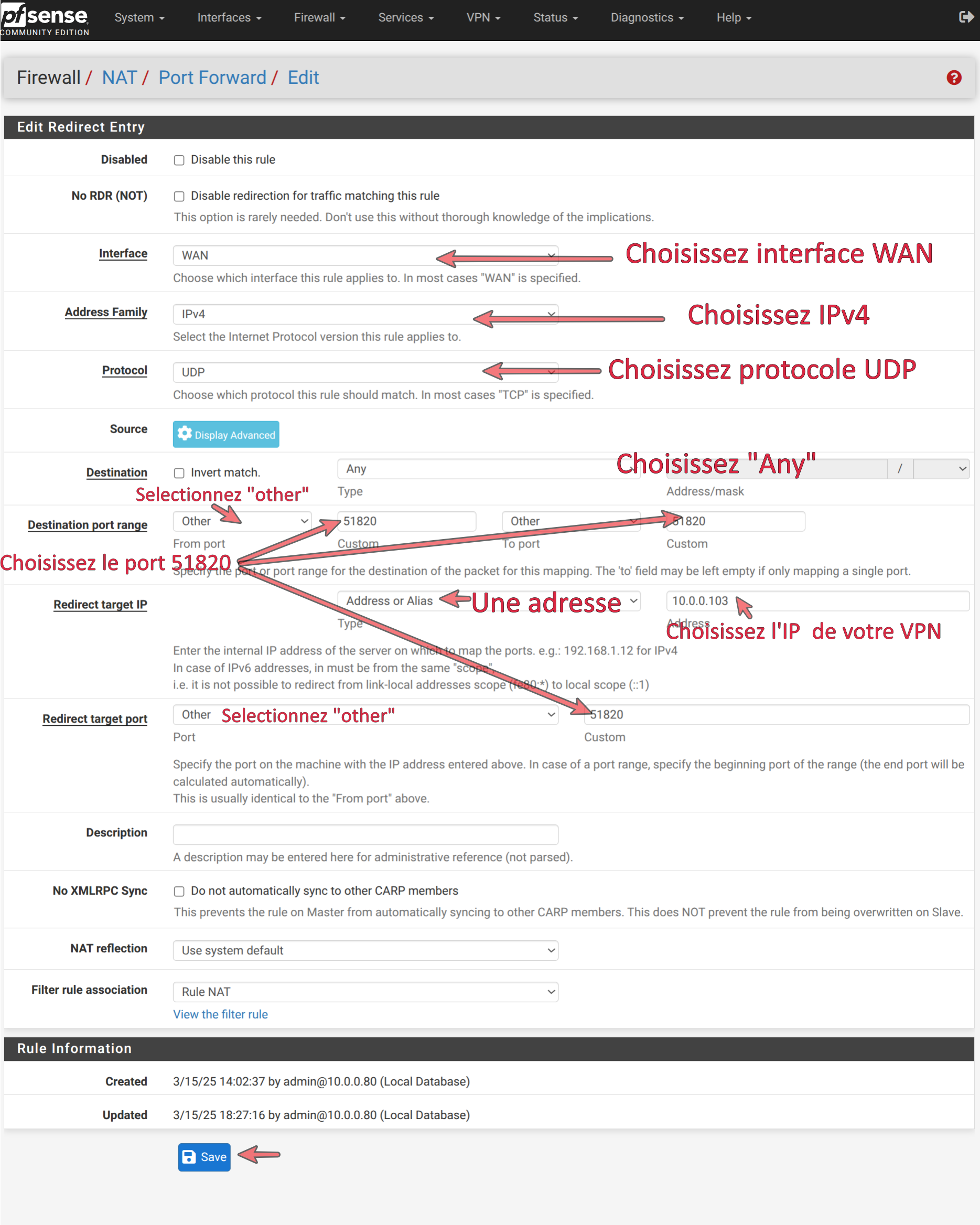

On va autoriser un accès sur le port HTTPS pour le Reverse proxy.

Il s'agit plutôt d'une redirection de port, appelé "NAT"[1]. Elle va automatiquement venir s'inscrire comme une règle de filtrage (pfSense-CE 2.7).

Network address translation, Traduction d'adresse réseau, ce procédé permet de partager une seule IP entre plusieurs appareils sur votre réseau. ↩︎

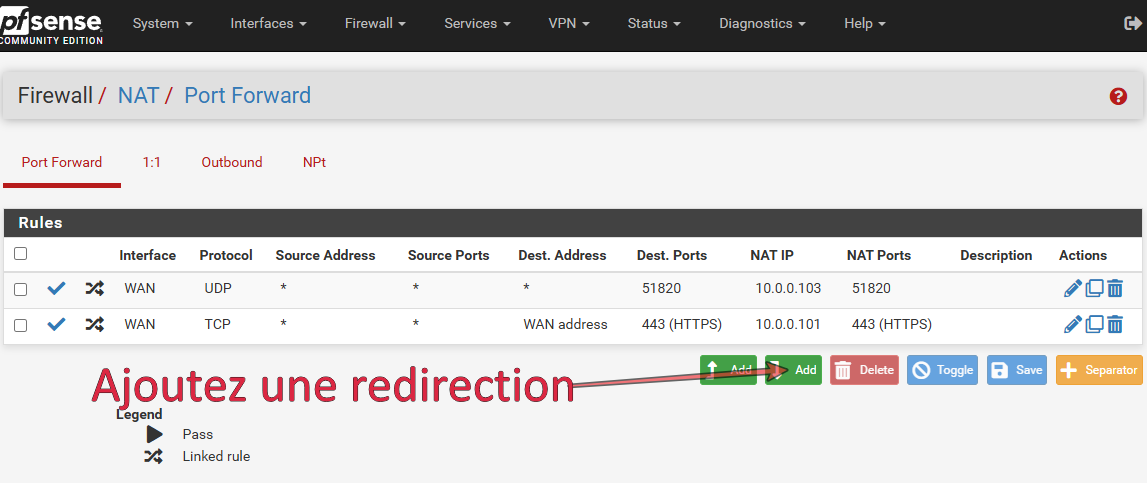

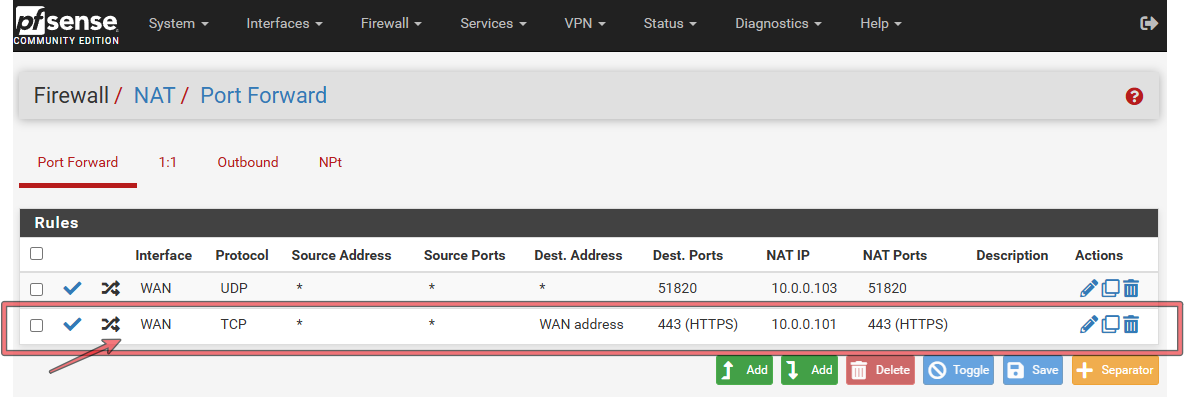

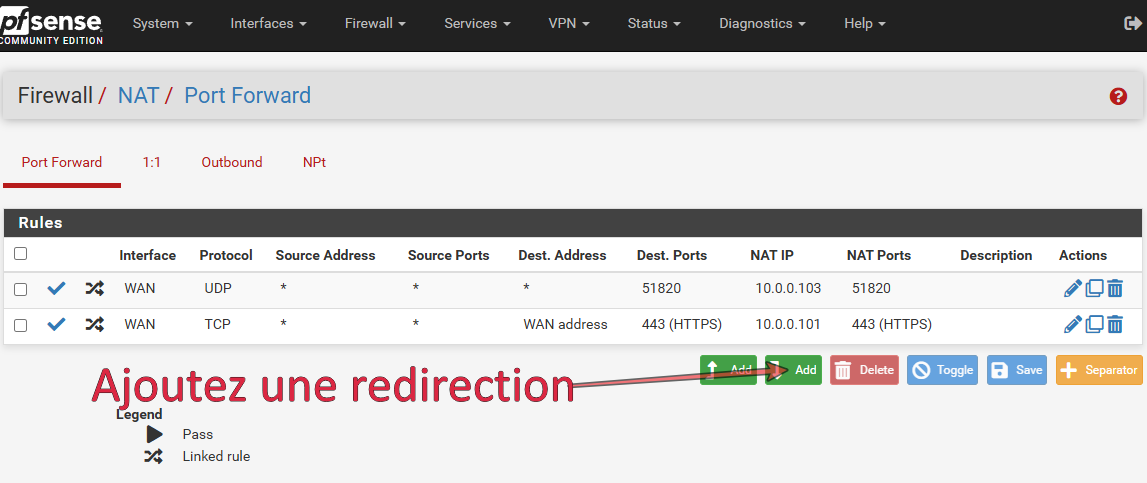

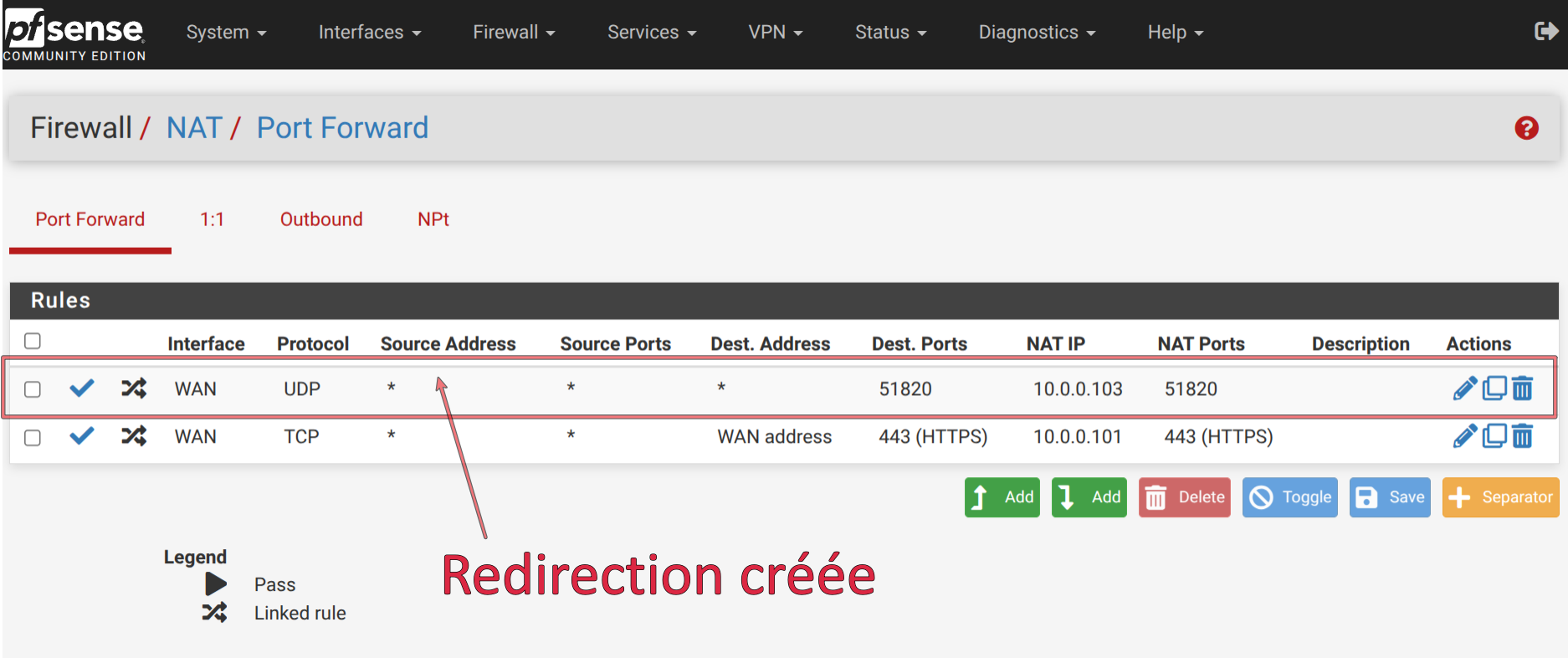

---> Firewall ---> NAT

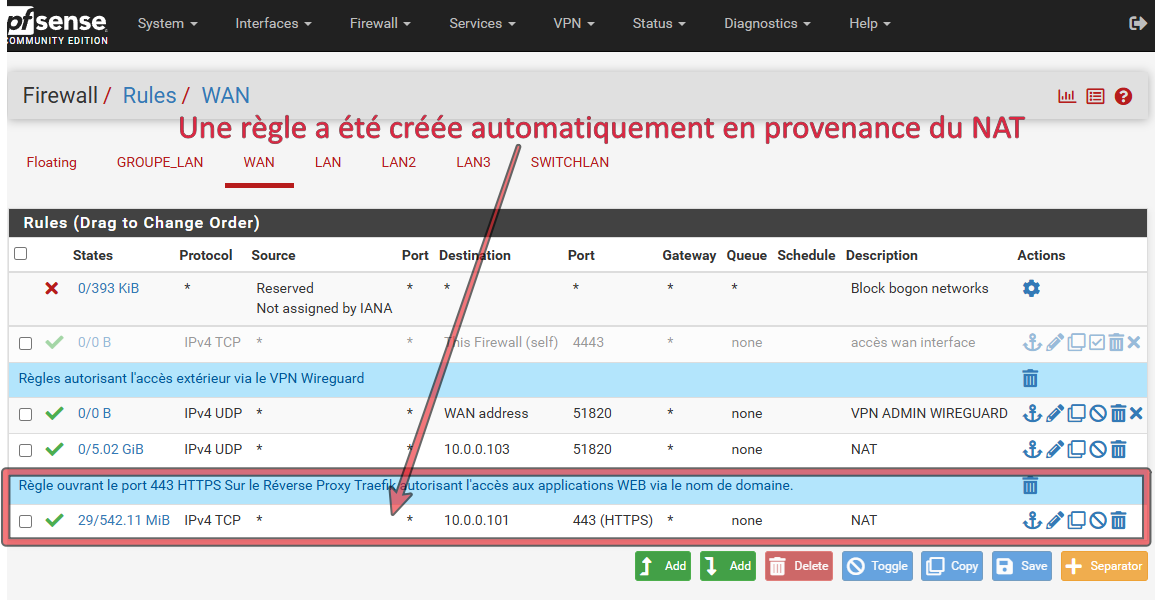

On peut voir en bas de la création de la règle NAT "Filter rulle association: add associated filter rule", c'est cette option qui va créer automatiquement une règle associée sur le pare-feu :

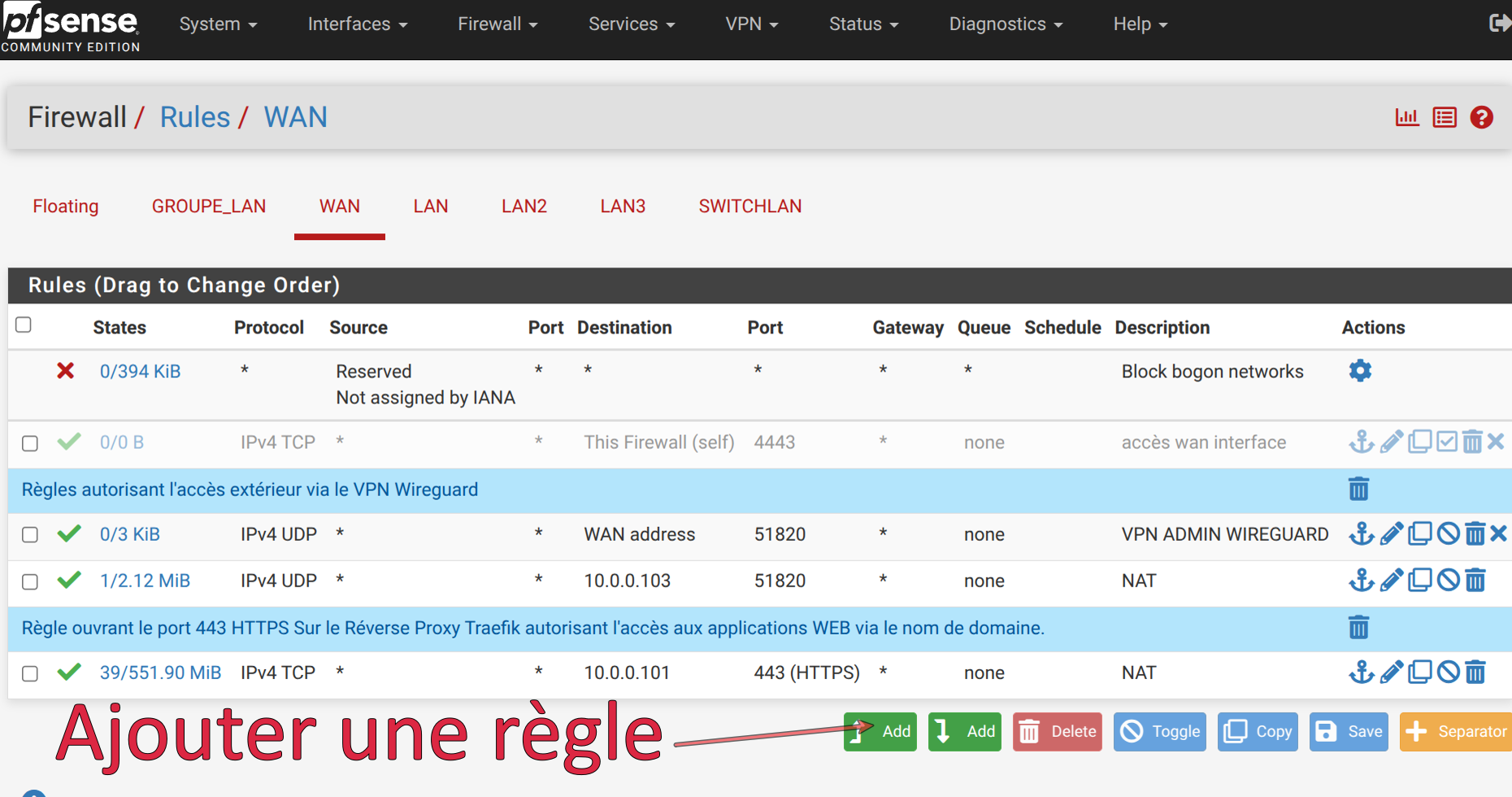

---> Firewall ---> Rules

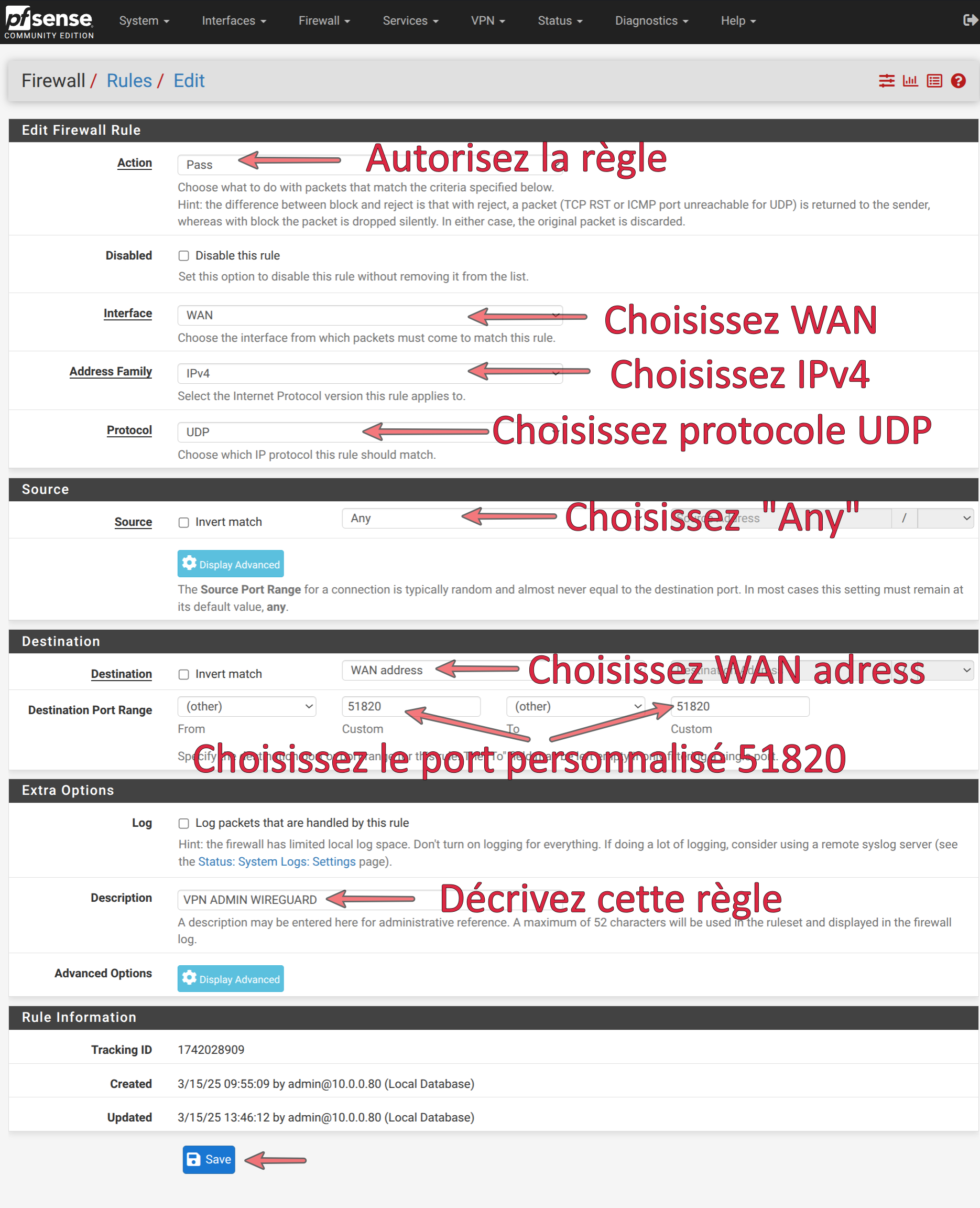

3- Création d'une seconde règle de filtrage sur l'interface WAN pour le VPN

---> Firewall ---> NAT

On va autoriser un accès sur le port dédié au VPN WireGuard.

Nous allons créer d'un côté une redirection de port du VPN (puisque tout passe par lui) et d'autre part, une règle autorisant toute source de l'extérieur à accéder à celui-ci.

On ajoute la règle de filtrage pour le VPN:

---> Firewall ---> Rules

Le port pour Le VPN WireGuard cité dans cet exemple est le 51820. Il est utilisé habituellement, mais vous pouvez parfaitement le changer dans votre configuration de WireGuard.

Voilà en ce qui concerne les bases de sécurité fixant les connexions entrantes. Vous serez peut-être obligé d'ouvrir temporairement le port 80 sur le Reverse Proxy pour la demande des certificats TLS Let's Encrypt. Avec Traefik , cela n'est pas nécessaire.