Les VLANs : Côté routeur

Dans un post précédent, nous avions vu le principe du bridge dans PfSense, ce faisant, nous avions pour notre réseau un WAN et un LAN.

Dans ce cas de figure, tout votre réseau se trouve dans le même adressage puisque vous avez un seul serveur DHCP.

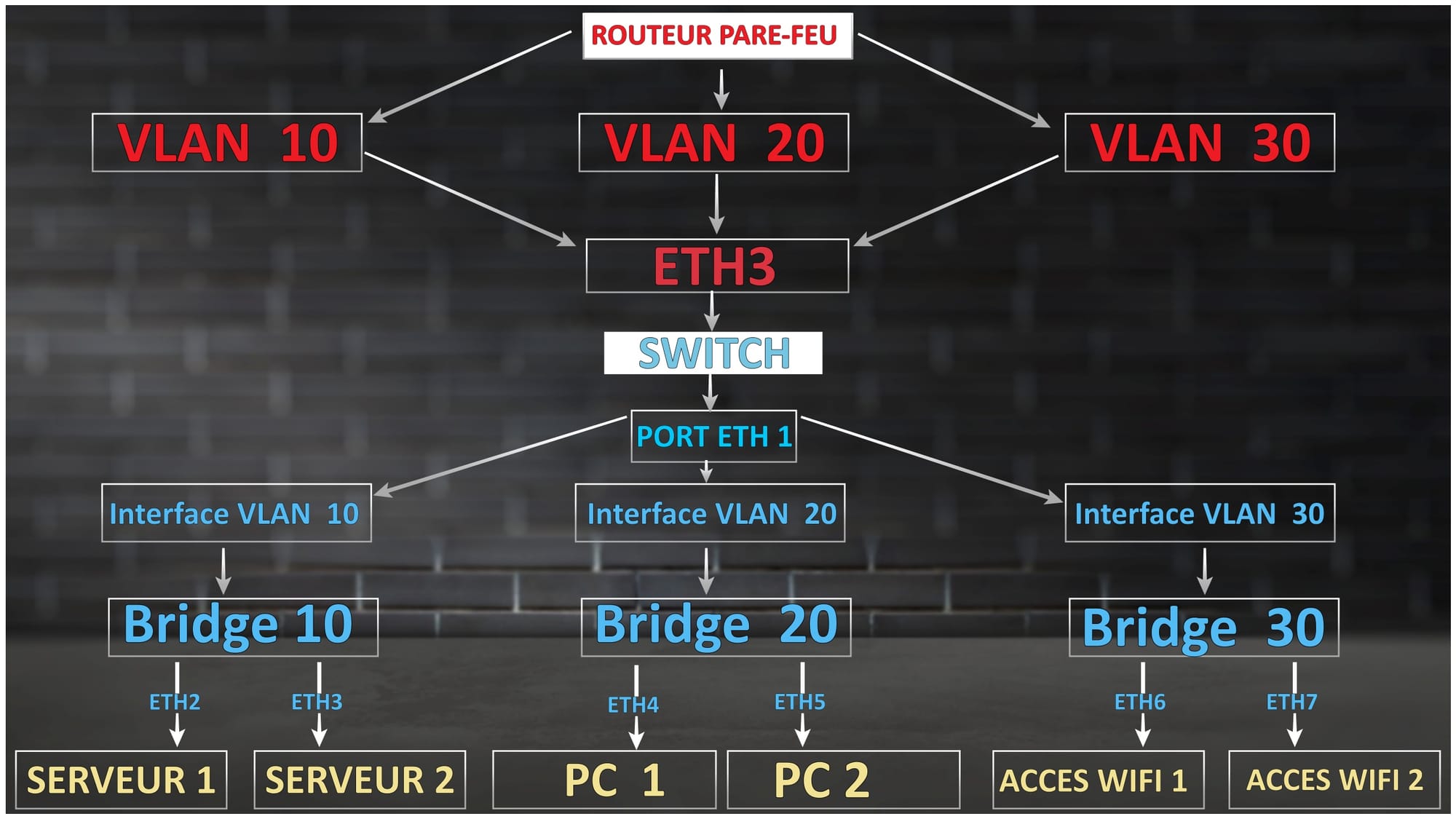

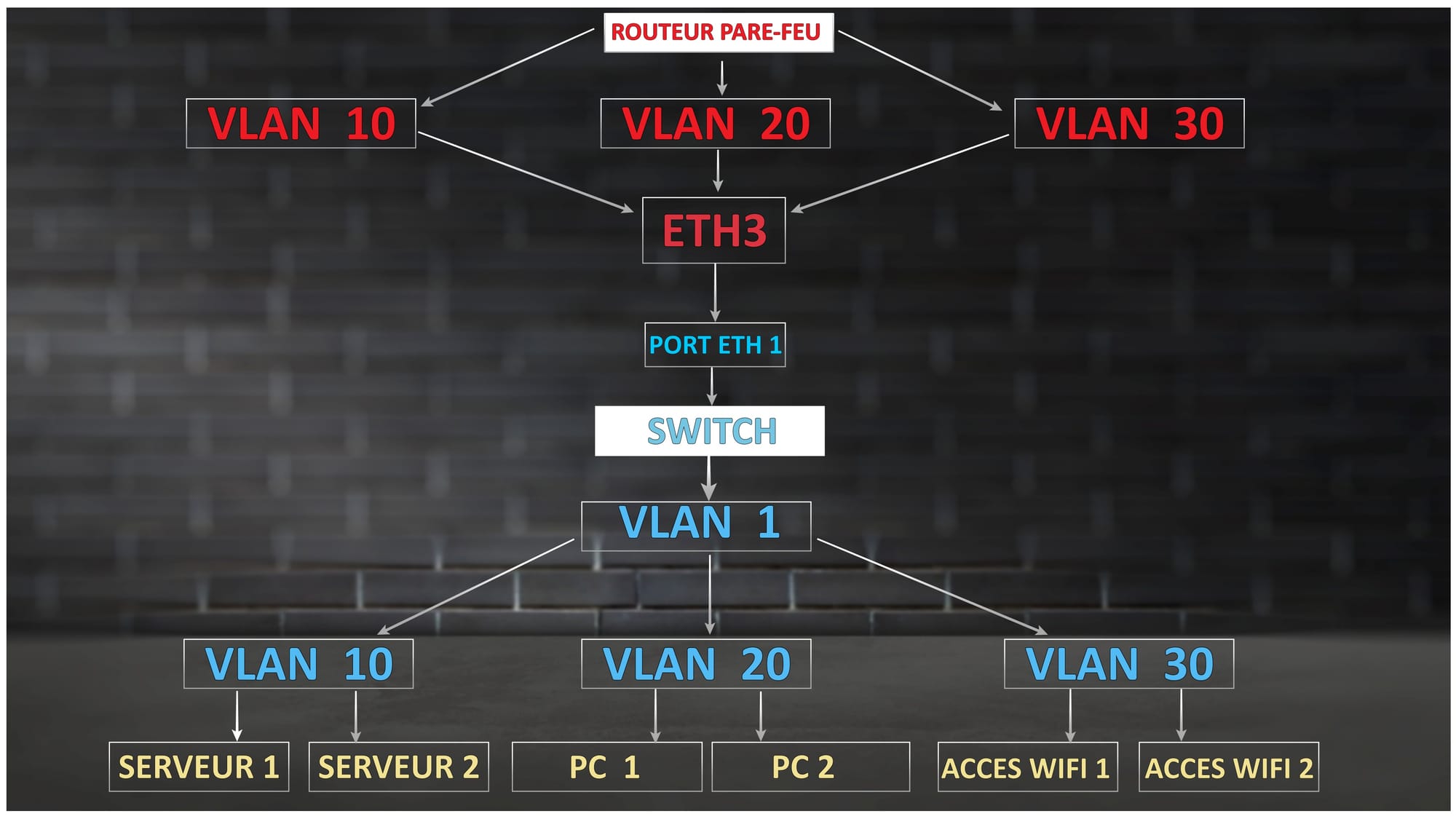

Nous avons ici un routeur avec 4 interfaces, nous pouvons ajouter une interface DMZ et pourquoi pas une liaison dédiée au point d'accès wifi.

Il suffit pour cela d'activer un serveur DHCP avec un adressage différent pour chaque interface en dehors du WAN et de relier vos appareils sur les ports concernés.

Vous obtiendrez ainsi trois réseaux différents fonctionnant sur le même routeur, vous fixerez évidemment des règles de pare-feu adéquates.

Je ne détaille pas tout ce procédé ici, car c'est exactement ce qu'on a fait sur un post précédent.

Cependant, afin de pas être limité par le matériel, notamment pour les très grandes infrastructures réseaux, on aura recours aux VLANs

Le VLAN "Virtual local area network" un réseau virtuel local comme le LAN mais ne repose pas sur une interface physique, enfin indirectement.

Ce principe permet de segmenter un réseau en plusieurs sous réseaux de façon à le rendre facile à administrer, à organiser en fonction des souhaits et des exigences, et de le sécuriser à travers des règles de filtrage du pare-feu.

Vous pouvez en créer une multitude sur la même interface physique en fonction de la complexité de l'entité sans avoir besoin d'un surplus de matériel.

Dans ce premier chapitre, nous allons aborder la création des VLANs sur le routeur OPNsense. Dans une seconde partie, on parlera de l'utilisation d'un switch physique sur lequel on affectera les VLANs.

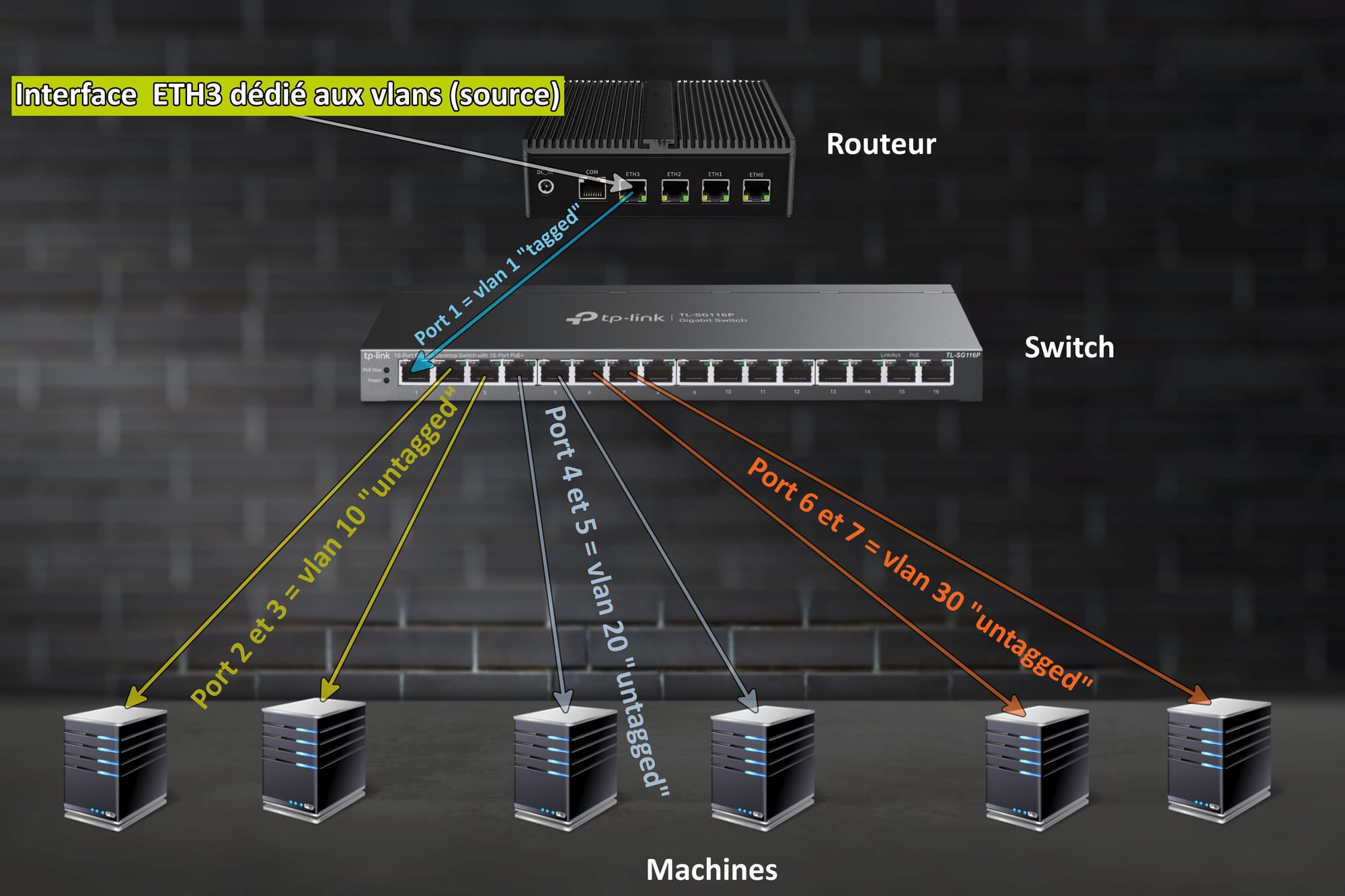

En exemple, on aura un switch Tp-Lnk TL-SG116 dit intelligent, il possède une interface web permettant de gérer un certain nombre d'options notamment les Vlans.

Nouas aborderons, ensuite, une configuration différente avec le switch Mikrotik CRS 310 -8G/2S. Celui est administrable de niveau 3, c'est-à-dire qu'il possède la capacité de routage. Il est piloté par un système de gestion avancé nommé "RouterOs". Il est pourvu d'un grand nombre d'options que l'on peut administrer via une interface graphique.

Dans un troisième chapitre, on abordera la gestion des VLANs au niveau de Proxmox PVE, donc dans un environnement virtualisé.

Enfin, on se penchera sur les règles de filtrage avancées du pare-feu concernant l'ensemble du réseau.

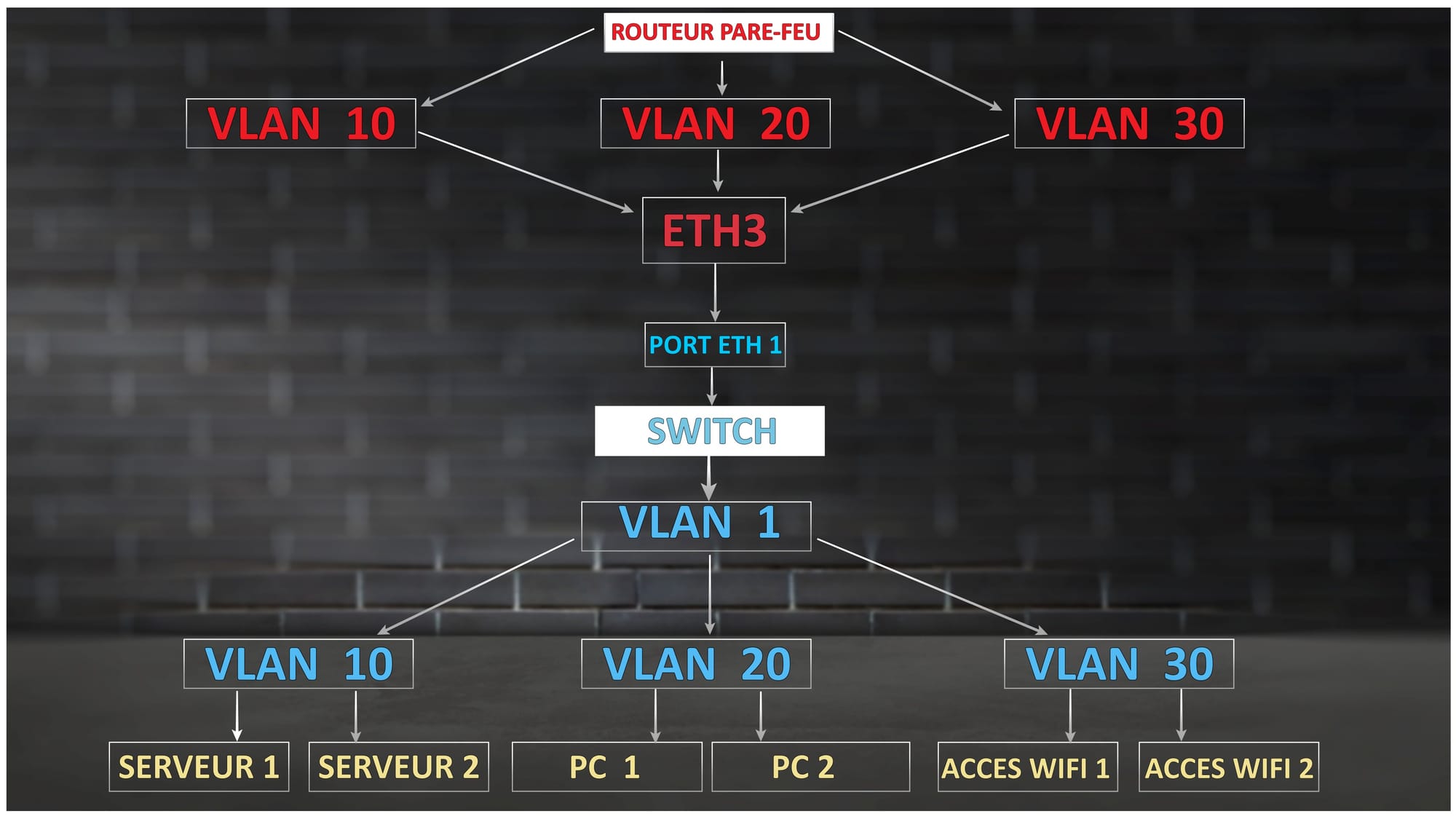

Dans le vocabulaire des VLANs pour faire simple, on utilisera le terme " port tagged" ou "trunk"( vocabulaire "Cisco" et port "untagged" ou "access" Ce qui veut dire qu'un port "tagged" permet de gérer plusieurs VLANs sur un seul port : ils seront marqués par un identifiant afin que chaque machine soit reconnu pour leur appartenance à un de ces VLANs. Le port "untagged" ou "access" sera dédié à un seul VLAN, il ne sera donc pas nécessaire de le baliser.

Dans l'exemple à suivre dans un prochain post, le switch Tp-Link, le 1er port sera un port "tagged" ou "trunk". Dans ce commutateur, il existe un VLAN par défaut . On associera le port 1 à ce VLAN 1 qui sera relié au routeur.

Les autres ports sur lesquels les différentes machines vont se connecter seront "untagged" ou "access".

Création des Interfaces Vlan sur OPNsense

Je vous conseille d'apporter la plus grande attention aux descriptions de tout ce que allez créer concerant les vlans afin de consever la plus grande clarté dans votre organisation.

Pour faire fonctionner ces connexions virtuelles, vous avez besoin d'une interface physique du routeur. Tous les VLANs passant par cette interface seront envoyés au switch sur l'eth1 par exemple. Le port sera défini comme "tagged".

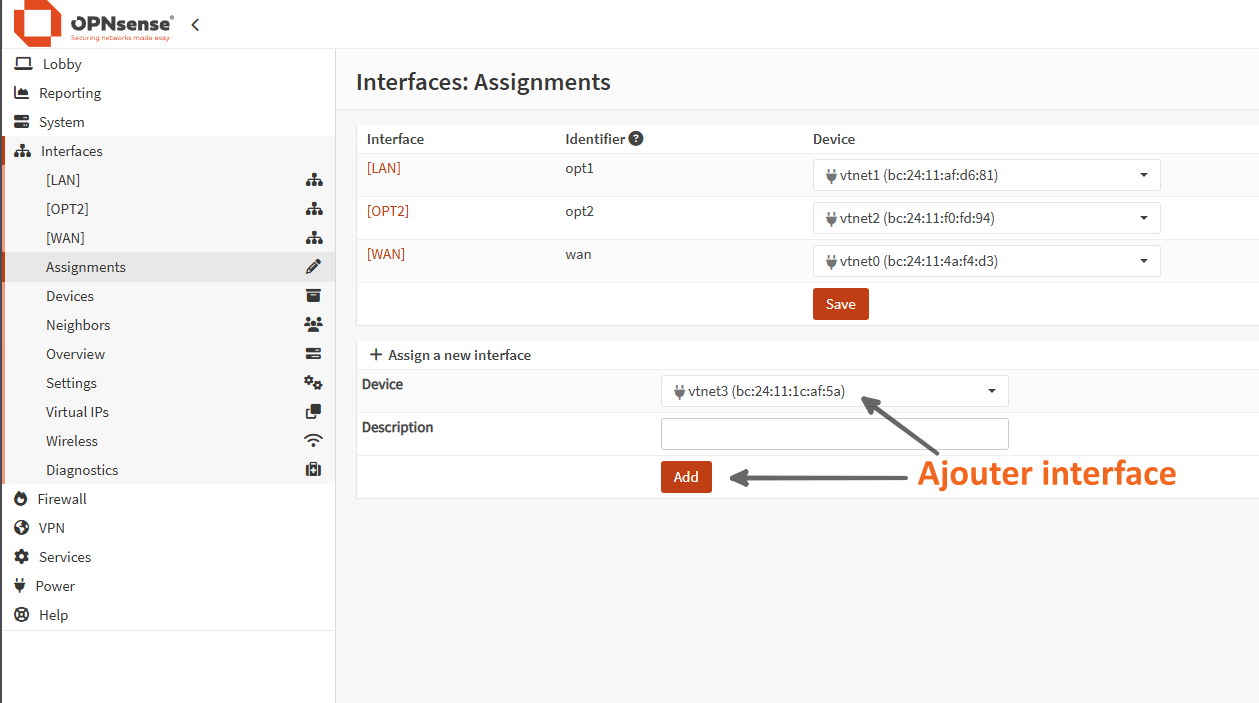

Comme je dispose de plusieurs ports Ethernet sur mon routeur, je vais dédier une interface uniquement pour les VLANs. Je pourrais tout aussi bien utiliser l'interface LAN.

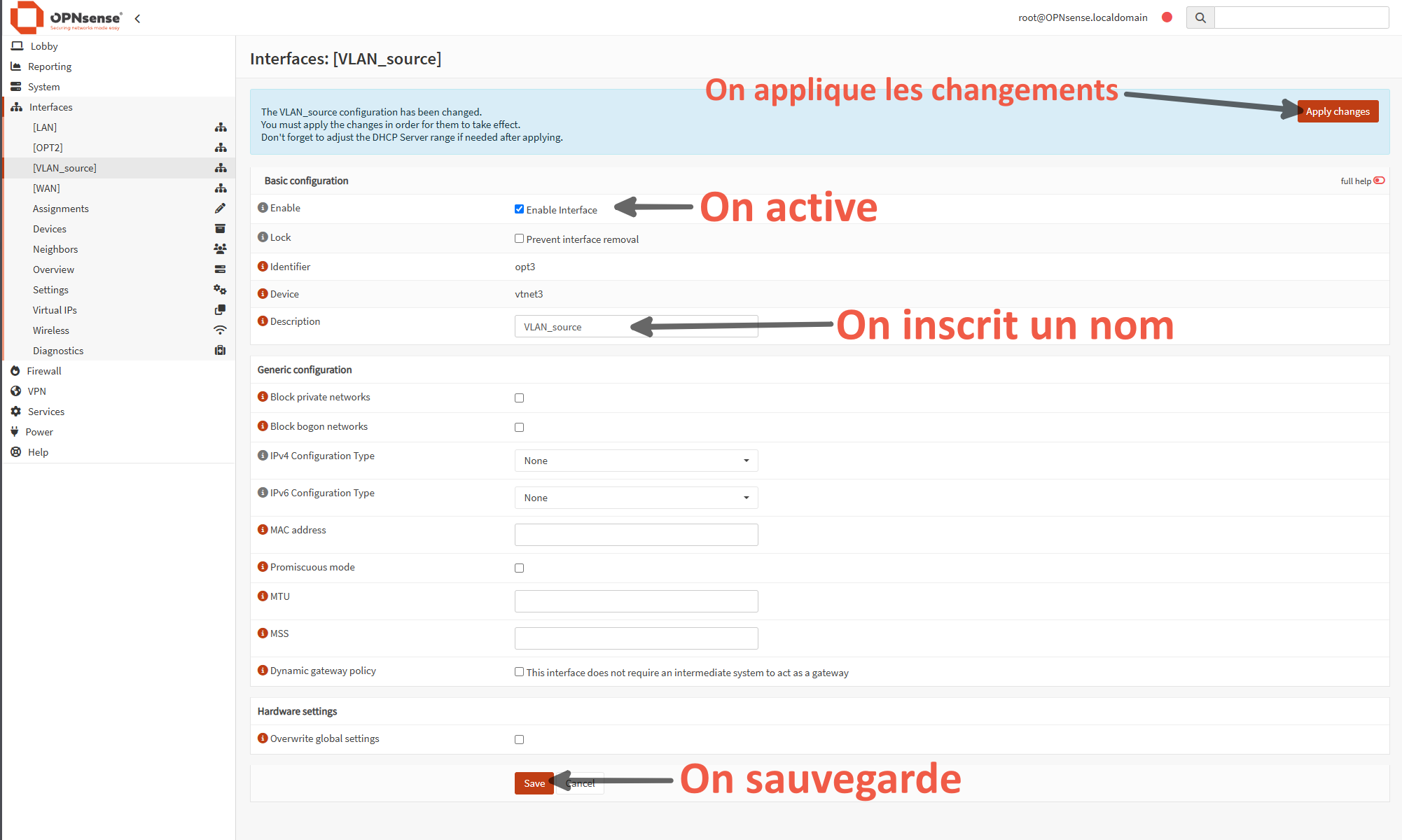

Je vais pour l'exemple la nommer VLAN_source.

Il s'agit d'une instance OpenSense virutalisée pour la démo, l'interface vtnet3 correspond à Eth3 du routeur physique.

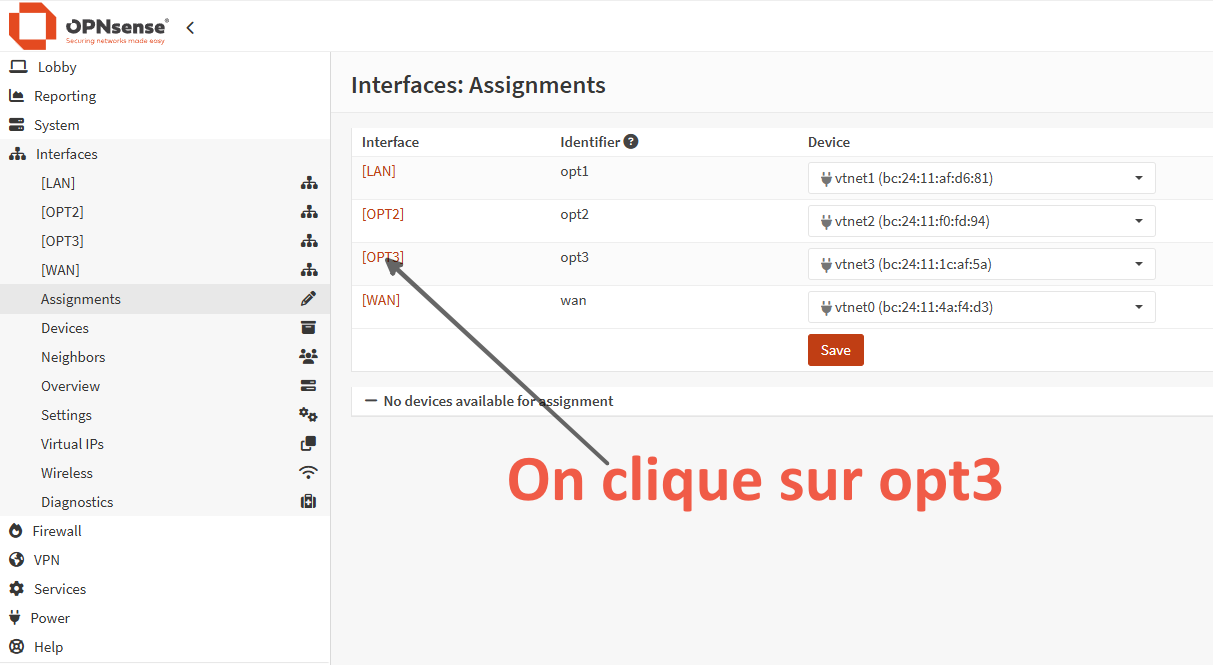

Menu --->Interfaces: Assignments

Maintenant, nous avons notre port attribué pour les VLANs, on continue :

Pour l'exemple, j'ai choisi de créer 3 interfaces vlans qui seront identifiées de la façon suivante:

Les serveurs--------------> le vlan 10 nommé VLAN10_serveurs

Les stations de travail---> le vlan 20 nommé VLAN20_pc

Les points d'accès wifi---> le vlan 30 nommé VLAN30_wifi

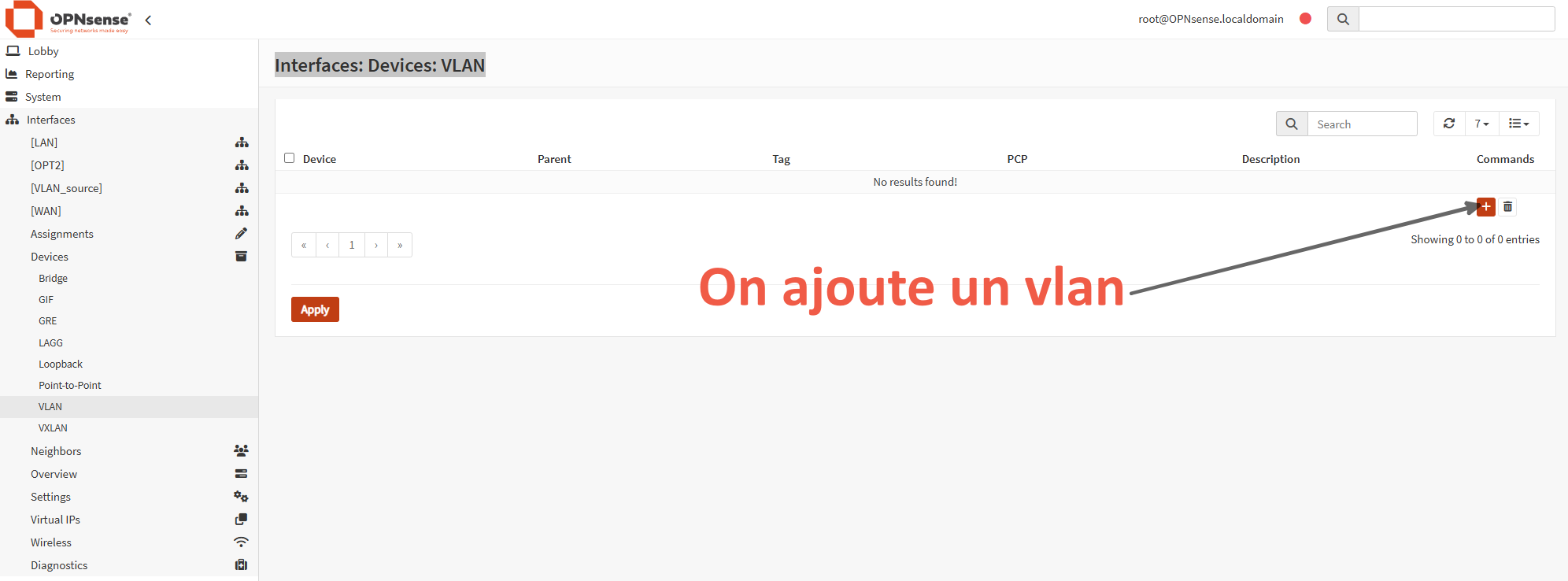

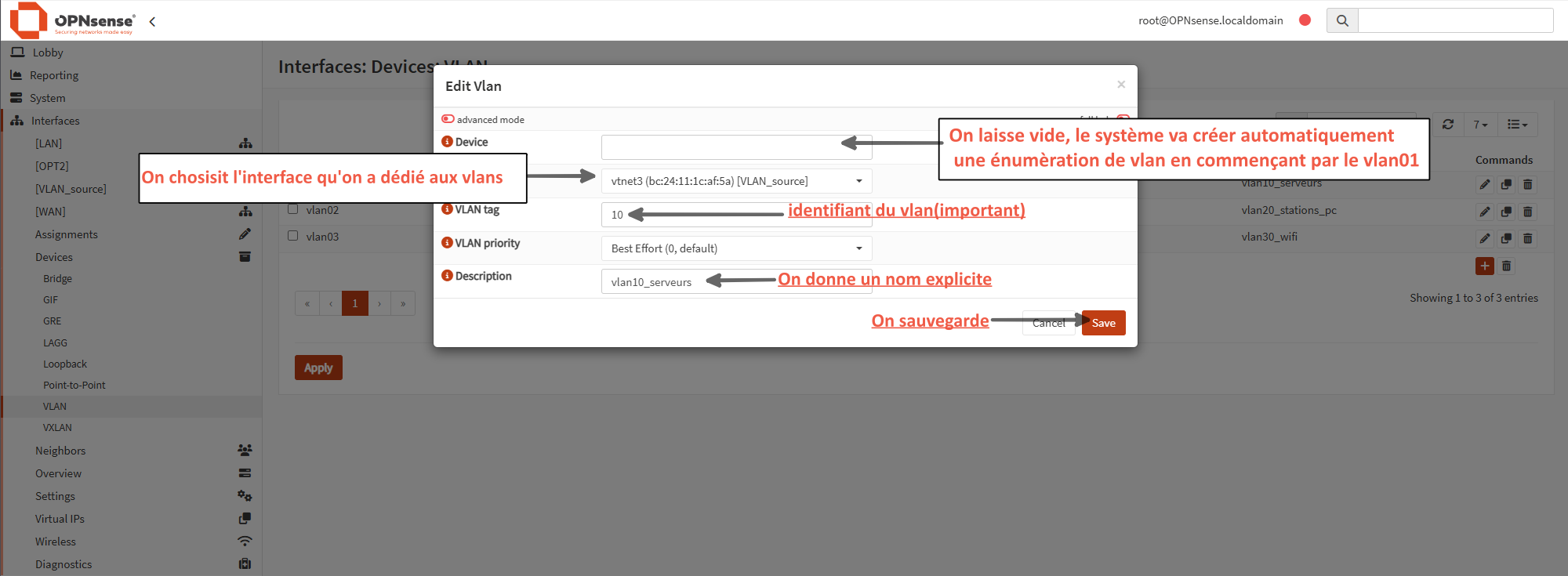

Menu --->Interfaces: Devices: VLAN

Points d'attention :

- On laisse le routeur créer le nom du VLAN.

- On assigne la bonne interface qu'on a créée pour les acheminer : "VLAN_source"

- On ne se soucie pas pour l'instant de la "priorité".

- On décrit explicitement le VLAN.

- On répète cette opération pour chaque VLAN que l'on souhaite.

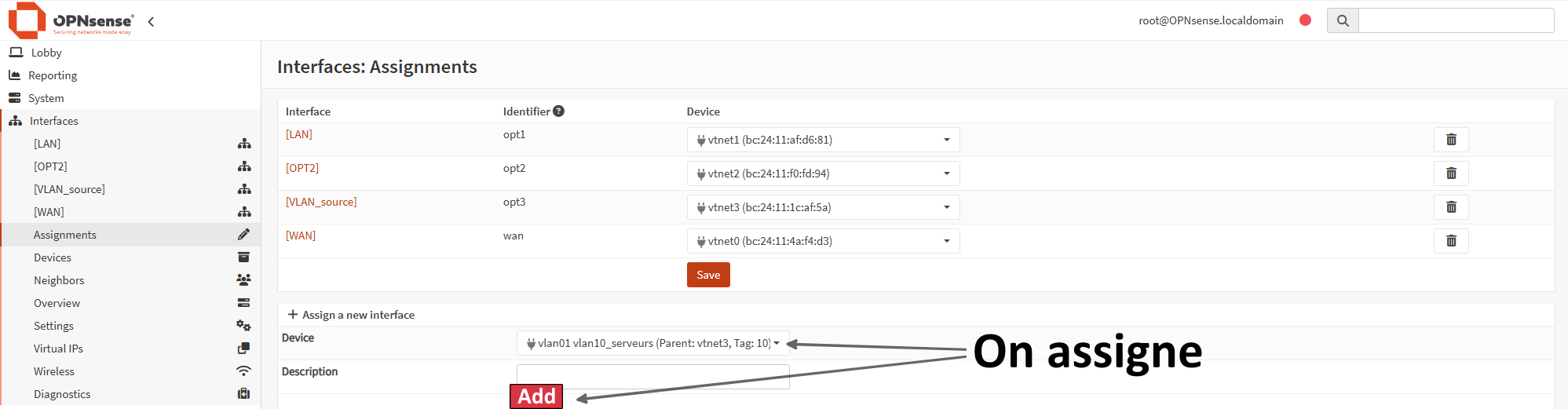

On va assigner les interfaces VLANs nouvellement créées :

Menu --->Interfaces: Assignments

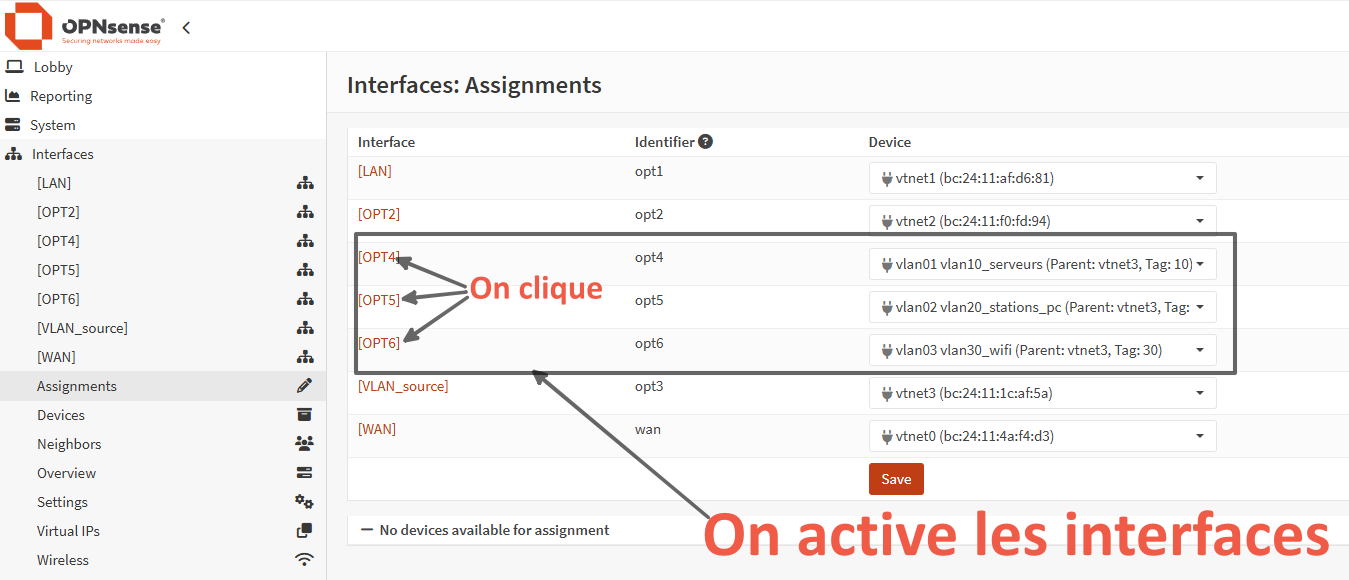

On active les interfaces :

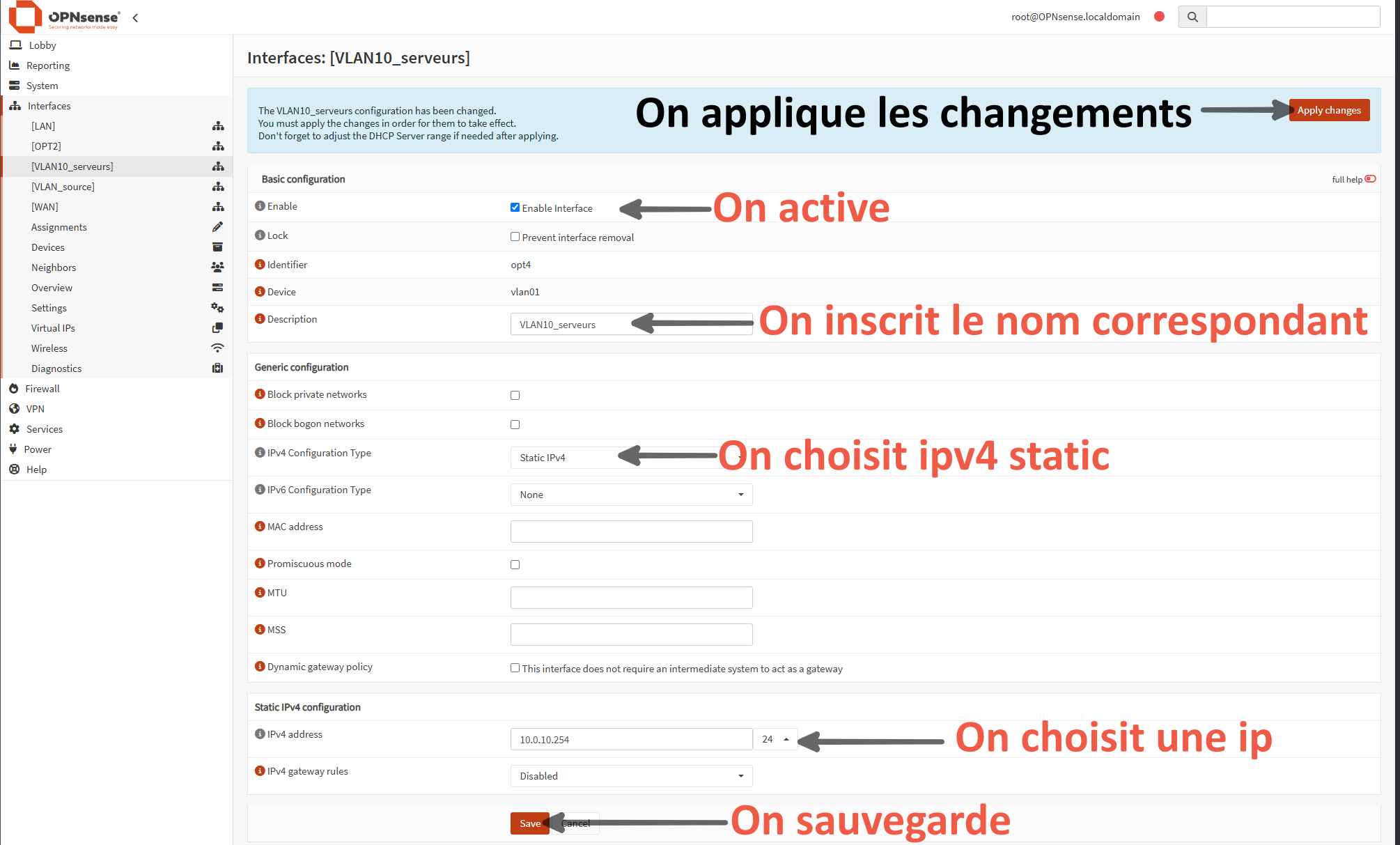

Points d'attention :

- On inscrit le nom explicite afin de bien repérer le VLAN.

- On choisit IPv4 statique

- On indique une adresse IP que l'on souhaite, encore une fois, choisissez en rapport avec l'identification du VLAN:

Pour le VLAN 10, on choisira par exemple : 10.0.10.254

Pour le vLAN 20, on choisira par exemple : 10.0.20.254

On conserve ainsi un fil conducteur.

J'ai indiqué la terminaison de l'IP à 254 dans l'exemple, mais vous pouvez choisir ce que vous voulez du moment que c'est clair pour vous. - On fait attention à bien indique le masque de sous-réseau qui le 24 pour ce type d'IP.

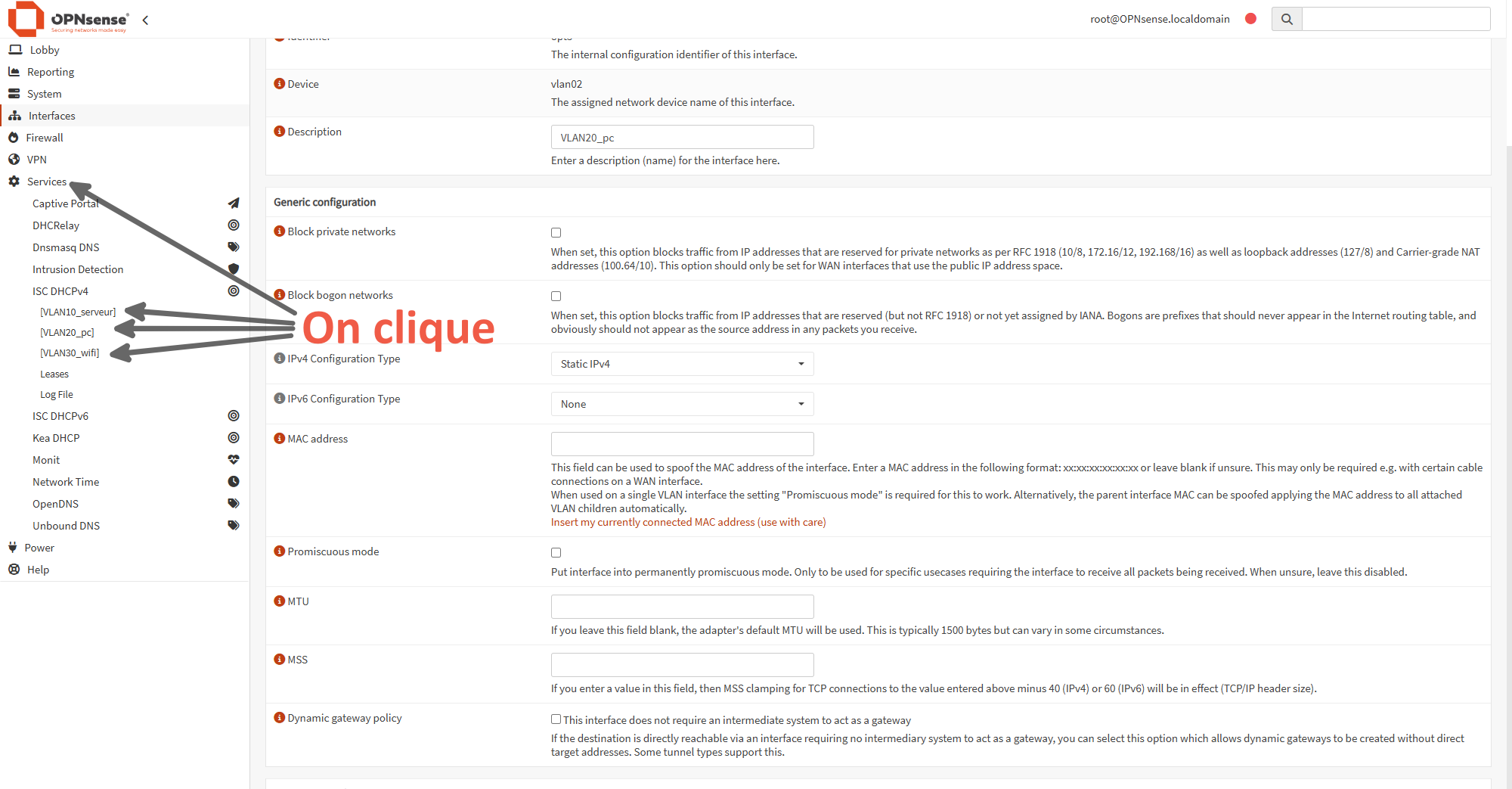

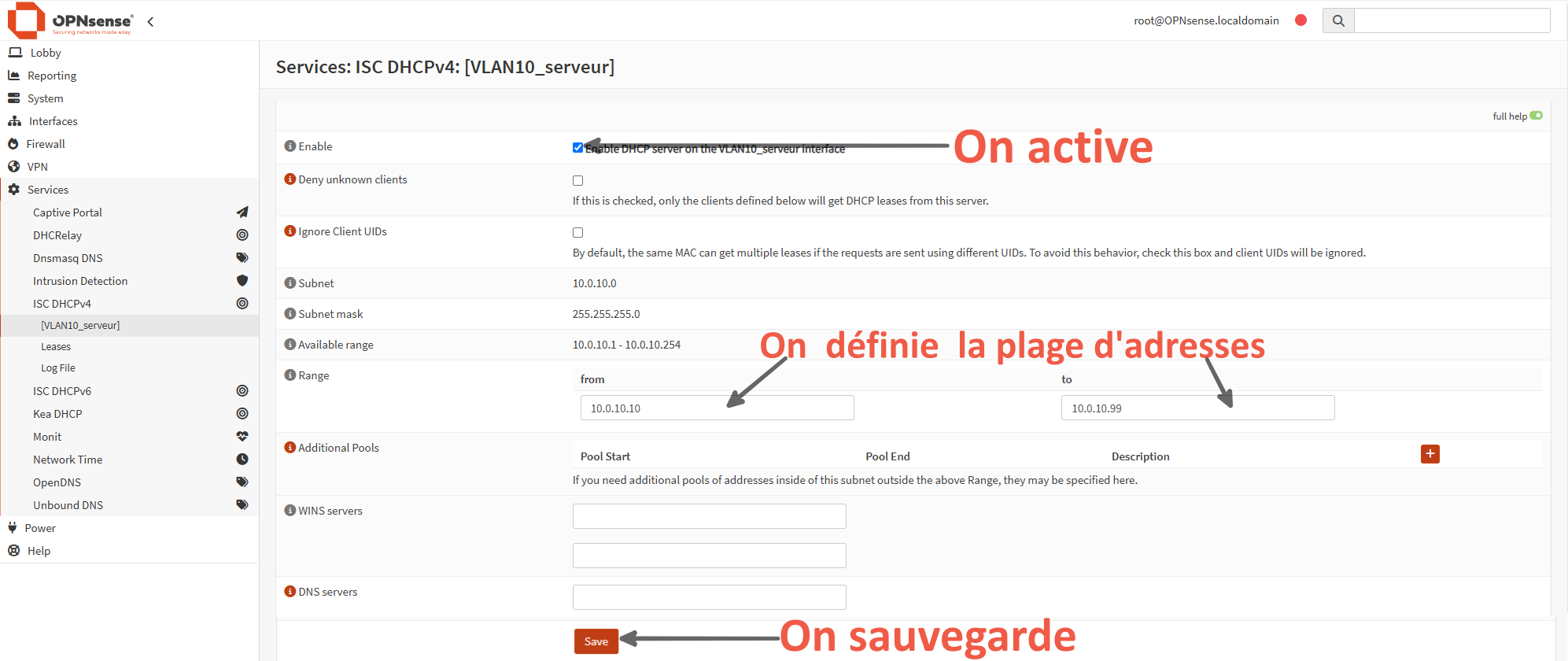

Nous avons nos interfaces Vlans prêtes, il faut activer les serveurs DHCP sur chacune d'elle :

Menu --->Services: ISC DHCPv4

-->VLAN10_serveur

-->VLAN20_pc

-->VLAN30_wifi

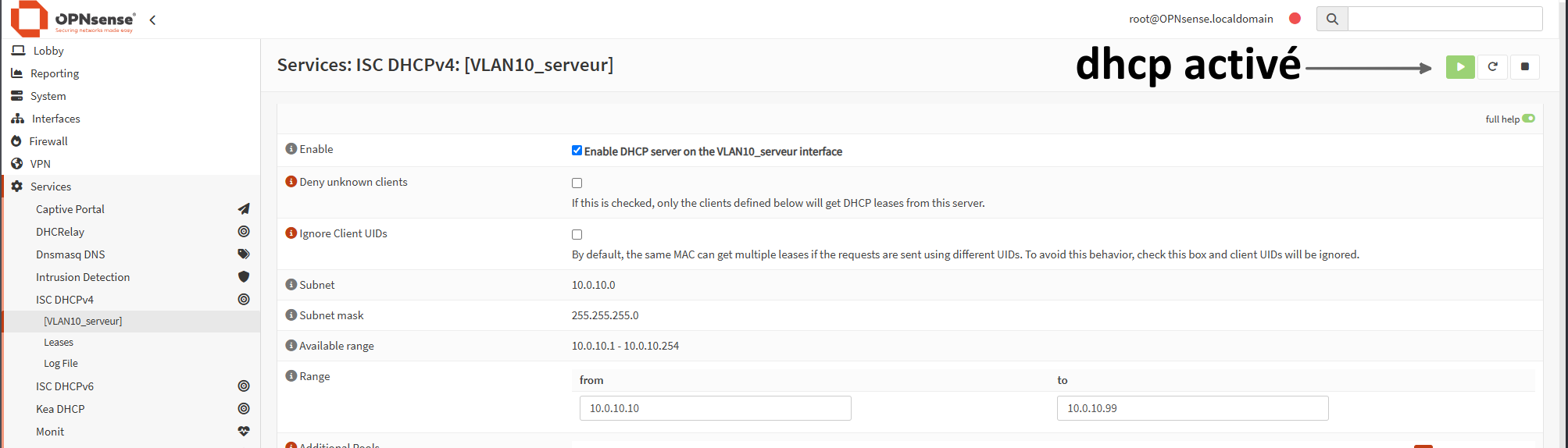

On vérifie si le serveur est bien activé:

Points d'attention

- Si vous ne pouvez pas définir une plage d'adresse, c'est que le masque de sous réseau est mal configuré --->24

- C'est vous qui décidez de la dimension de celle-ci, cela ne sert à rien d'en faire une trop large, au contraire, il vaut mieux l'adaptez à votre réseau.

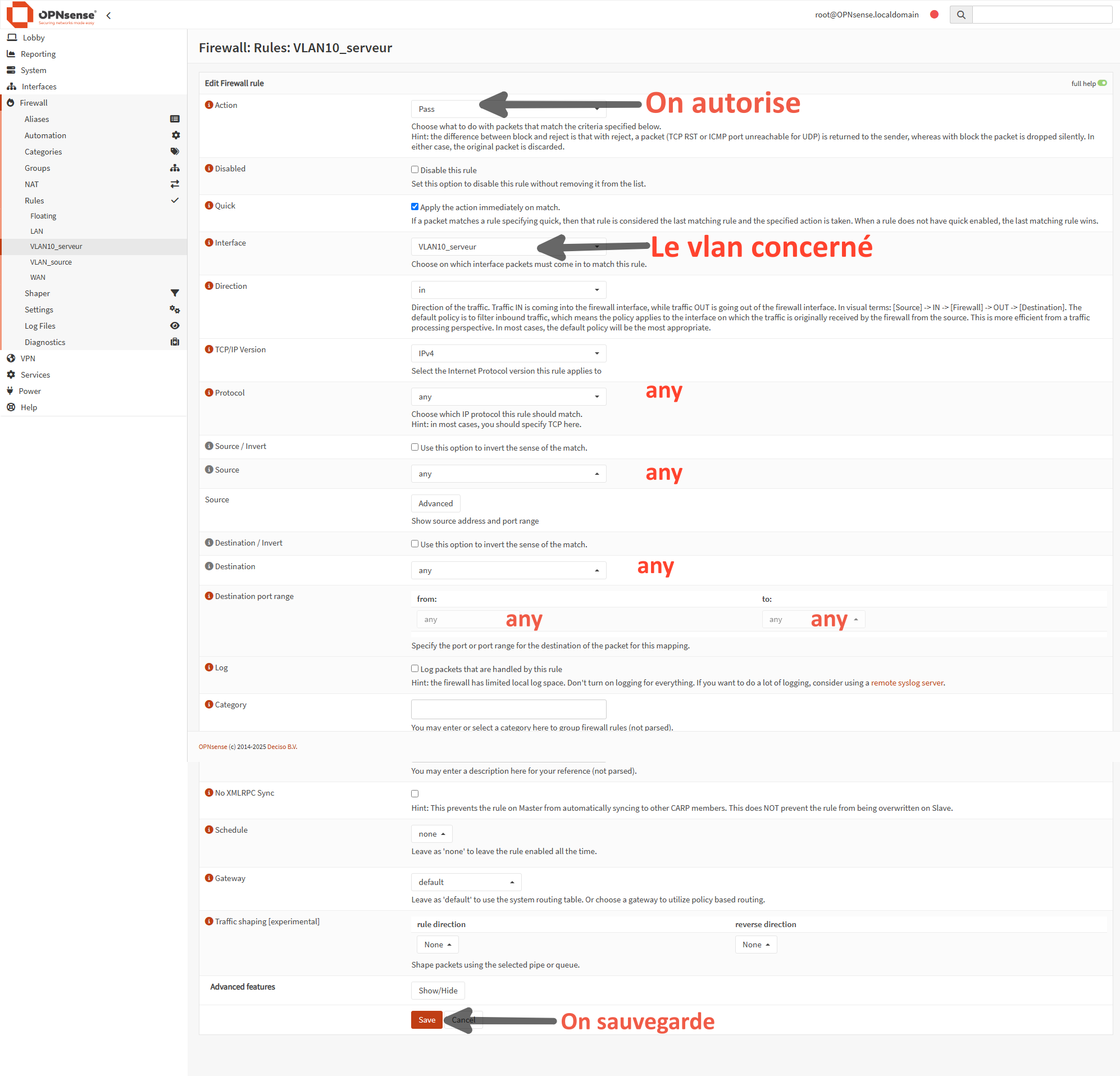

On va maintenant définir une règle temporaire dans le pare-feu afin d'ouvrir les accès pour chaque réseau VLAN.

On reviendra bien sûr sur l'établissement de ces règles de filtrage prochainement.

Pour info, les VLANs communiquent entre eux par défaut, ce sont les règles de filtrage à venir qui feront la différence. Ce qu'on ouvre ici, c'est principalement l'accès au réseau complet.

Dans le prochain post, nous aborderons les Switchs et la façon dont on les paramètre derrière le routeur afin de les exploiter.

Nous verrons deux exemples de configuration :

- Un switch TP-Link

- Un routeur switch Mikrotik